NitroPad z Qubes OS¶

Dzięki NitroPadowi można łatwo wykryć złośliwe zmiany w BIOSie, systemie operacyjnym i oprogramowaniu. Na przykład, jeśli zostawiłeś swojego NitroPada w pokoju hotelowym, możesz użyć Nitrokey, aby sprawdzić, czy podczas Twojej nieobecności nie doszło do ingerencji w urządzenie. Jeśli napastnik zmodyfikuje firmware lub system operacyjny NitroPada, Nitrokey to wykryje (instrukcje poniżej).

Weryfikacja zaplombowanego sprzętu¶

Jeśli urządzenie zostało zamówione z opcją „zapieczętowane śruby i zapieczętowana torba”, należy ` sprawdzić zapieczętowanie <sealed-hardware.html>`_ przed rozpakowaniem. Jeśli nie wiesz, co to oznacza, pomiń ten rozdział.

Bezpieczna procedura uruchamiania¶

Dzięki NitroPadowi można łatwo wykryć złośliwe zmiany w BIOSie, systemie operacyjnym i oprogramowaniu. Na przykład, jeśli zostawiłeś swojego NitroPada w pokoju hotelowym, możesz użyć Nitrokey, aby sprawdzić, czy podczas Twojej nieobecności nie doszło do ingerencji w urządzenie. Jeśli napastnik zmodyfikuje firmware lub system operacyjny NitroPada, Nitrokey to wykryje (instrukcje poniżej).

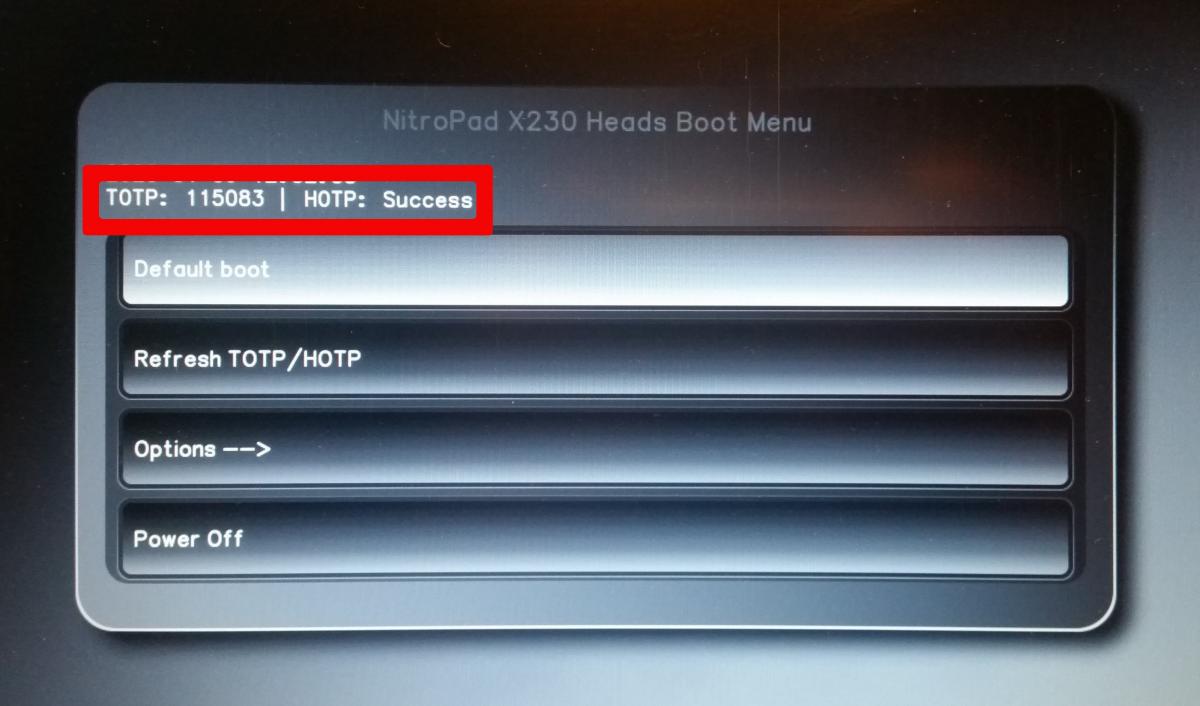

Za każdym razem, gdy uruchamiasz NitroPad, powinieneś - jeśli to możliwe - podłączyć swój Nitrokey. Jeśli Nitrokey jest podłączony, a system nie został zmodyfikowany, po włączeniu NitroPada pojawi się następujący ekran.

Pole zaznaczone na czerwono zawiera informację, że BIOS nie został zmieniony oraz że współdzielony sekret NitroPada i Nitrokey jest zgodny. Ta informacja nie jest jednak wystarczająca, ponieważ napastnik mógł ją podrobić. Jeśli w tym samym czasie Nitrokey również miga na zielono, wszystko jest w porządku. Aby uzyskać taki wynik, atakujący musiałby mieć dostęp do NitroPada i Nitrokey. Dlatego ważne jest, aby nie pozostawiać obu urządzeń bez nadzoru.

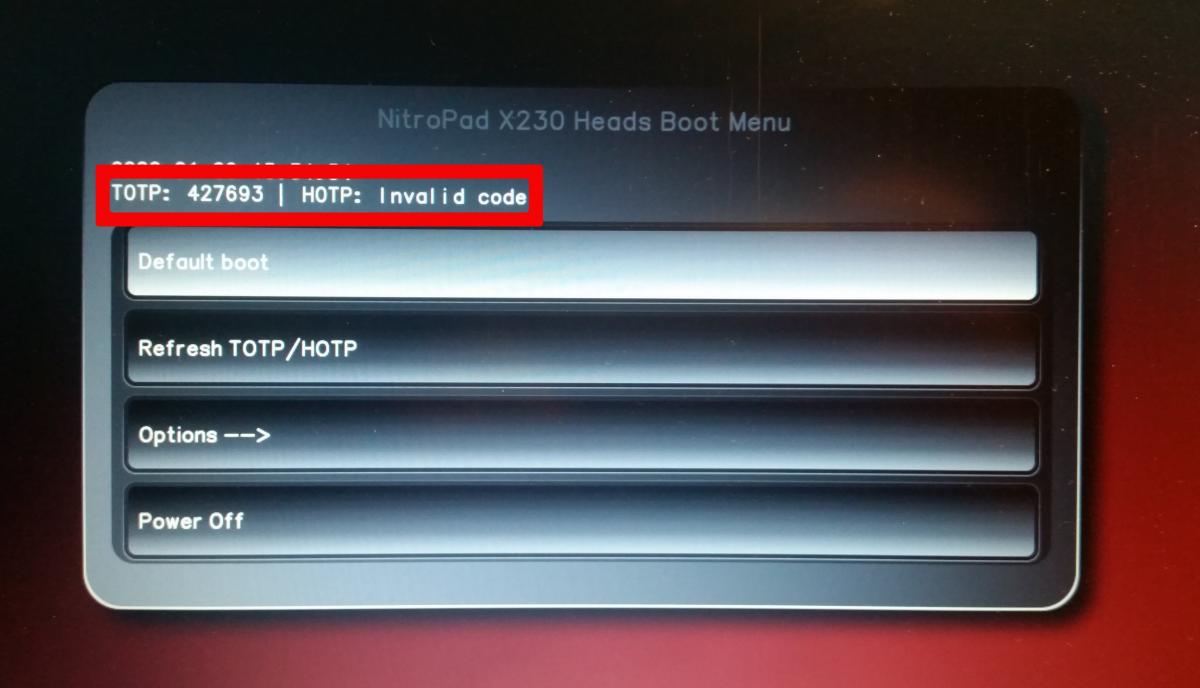

Jeśli informacje na NitroPadzie nie zgadzają się z informacjami na Nitrokey, tło zmieni kolor na czerwony i pojawi się komunikat „Nieprawidłowy kod”. Może to oznaczać, że doszło do manipulacji.

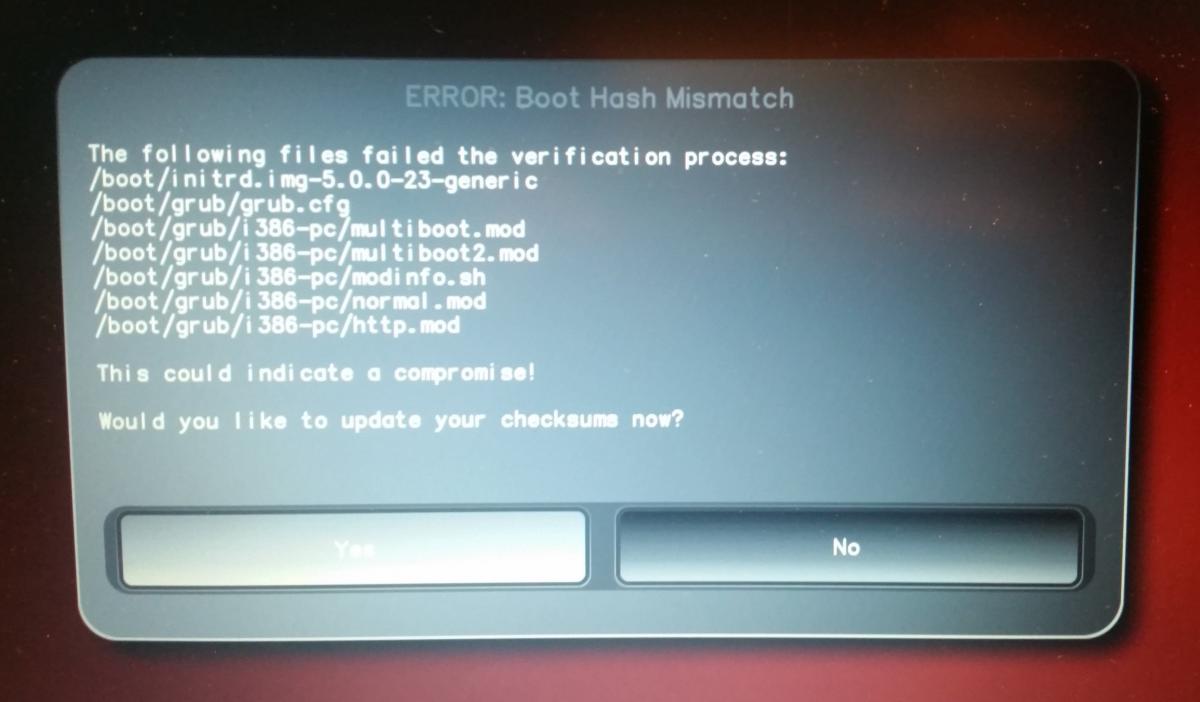

Poniżej opisano, jak może wyglądać proces rozruchu, jeśli system został zmieniony (na przykład po aktualizacji) i jakie komunikaty o błędach mogą się pojawić.

Wskazówka

NitroPad może być również uruchomiony bez Nitrokey. Jeśli nie masz przy sobie Nitrokey, ale jesteś pewien, że sprzęt nie został zmanipulowany, możesz uruchomić system bez sprawdzania.

Rozpoczęcie pracy¶

Po zakupie, hasła są ustawione na wartość domyślną i muszą być zmienione przez użytkownika:

Naciśnij Enter („Default Boot”) po uruchomieniu systemu, jeśli NitroPad nie wykazuje żadnych błędów, a Nitrokey świeci się na zielono (patrz wyżej).

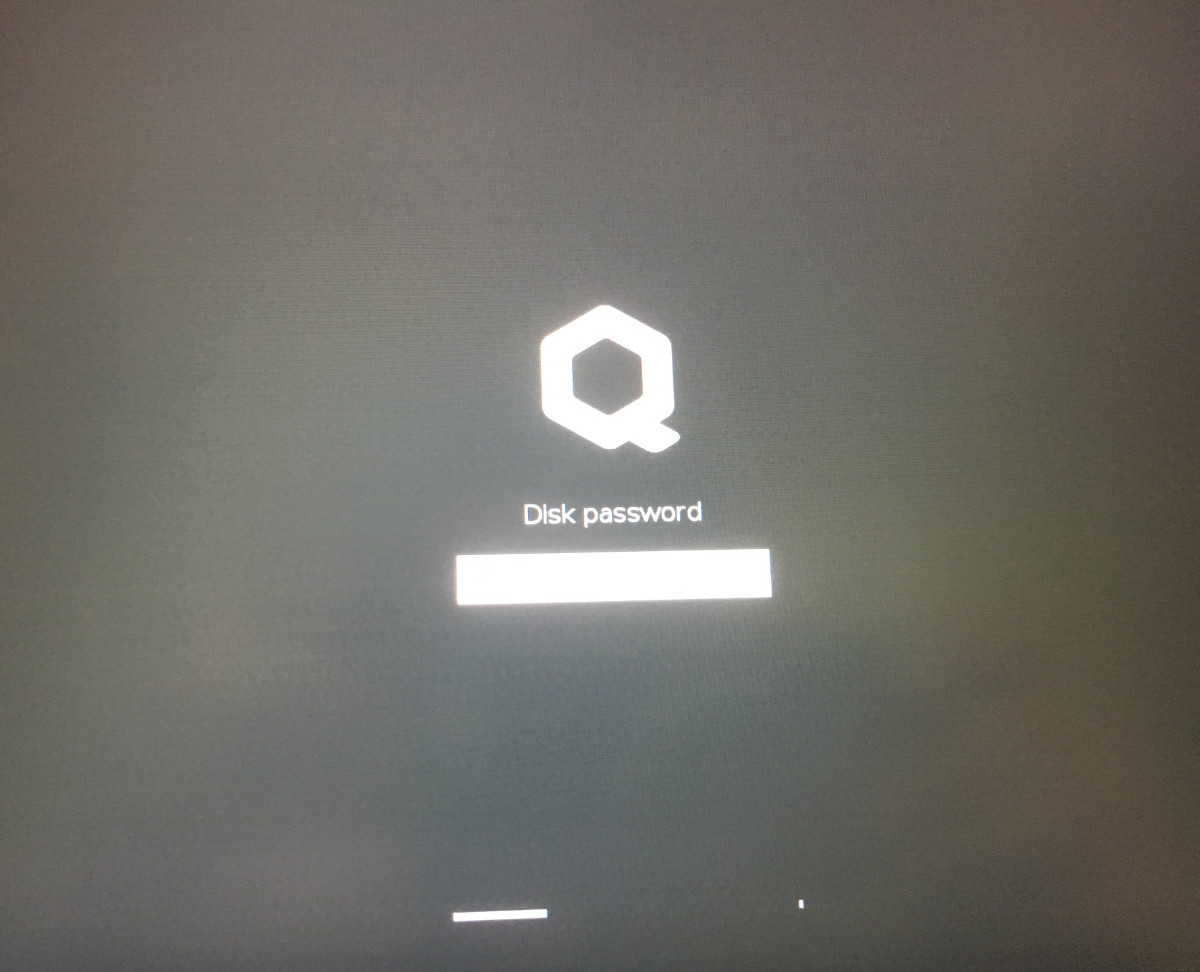

Next, the system will prompt you to enter the passphrase to decrypt the hard disk. The passphrase is initially „12345678”.

System przeprowadzi Cię przez proces tworzenia konta użytkownika. Po tym powinieneś pomyślnie uruchomić system i móc już normalnie z niego korzystać.

Otwórz preinstalowaną aplikację Nitrokey App i zmień PINy Twoich Nitrokey jak ` opisano tutaj <change-pins.html>`_.

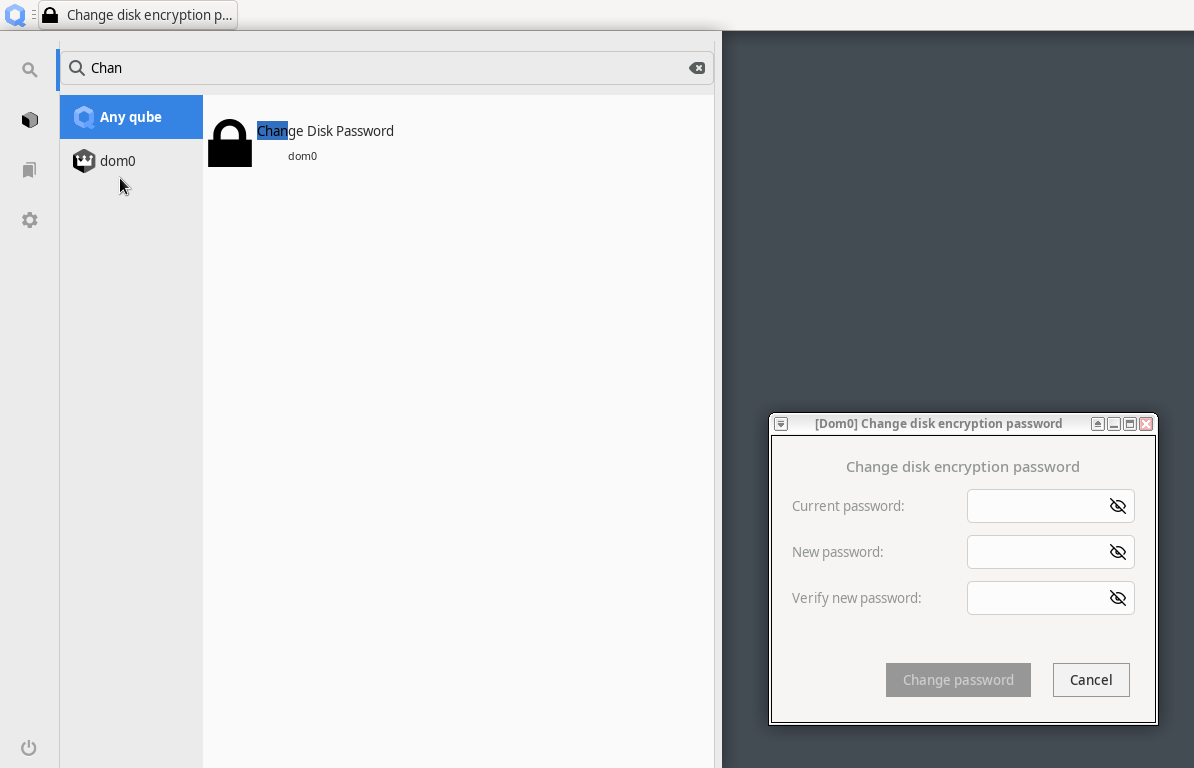

Zmień hasło szyfrowania dysku twardego, wyszukując w menu Qubes opcję „Change Disk Passwort”. To hasło różni się od hasła konta użytkownika.

NitroPady są dostarczane z najnowszym obrazem instalacyjnym Qubes OS, który wymaga aktualizacji po instalacji, ponieważ nie zawiera wszystkich najnowszych poprawek bezpieczeństwa. Do aktualizacji należy użyć Menedżera aktualizacji, jak opisano w dokumentacji Qubes.

Informacja

Specjalnie dla NitroPad V54 obraz instalacyjny Qubes 4.2.3 zawiera błąd, który ogranicza użycie tylko najwyższej rozdzielczości ekranu. Jest to naprawiane po aktualizacji dom0 i ponownym uruchomieniu komputera.

Zachowanie po aktualizacji systemu¶

Oprogramowanie firmowe NitroPad sprawdza niektóre pliki systemowe pod kątem zmian. Jeśli Twój system operacyjny zaktualizował ważne komponenty, zostaniesz ostrzeżony przy następnym uruchomieniu NitroPada. Może to wyglądać na przykład tak:

Dlatego ważne jest, aby po aktualizacji systemu ponownie uruchomić NitroPada w kontrolowanych warunkach. Dopiero po potwierdzeniu nowego statusu można pozostawić urządzenie bez nadzoru. W przeciwnym razie nie będziesz w stanie odróżnić ewentualnego ataku od aktualizacji systemu. Szczegółowe instrukcje dotyczące aktualizacji systemu można ` znaleźć tutaj <system-update.html>`_.