Влизане в Windows и криптиране на имейли S/MIME с Active Directory¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Моля, имайте предвид, че този драйвер все още е в процес на разработка/тестване. Моля, споделете ни вашия опит! Вижте нашата страница за контакти.

Предварителни условия¶

Това ръководство предполага, че на сървъра е инсталиран и работи сървър на Active Directory с роля „Active Directory Certificate Services“. Тези инструкции се основават само на Nitrokey Storage 2 и Nitrokey Pro 2.

Инсталиране на OpenPGP-CSP¶

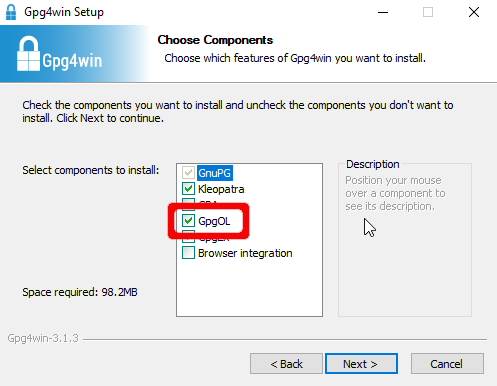

Тази стъпка е необходима, за да могат клиентите да използват драйвера OpenPGP-CSP. Изтеглете и инсталирайте най-новата версия на инсталационния файл ‚SetupOpenPGPCsp‘ за вашата системна архитектура, за ‚SetupOpenPGPCsp_x64.msi‘ за 64-битови системи.

Може да искате да инсталирате драйвера и на сървъра, за да можете да наложите използването на този драйвер в шаблона (вж. по-долу).

Създаване на шаблон на сертификат от страна на сървъра¶

В Active Directory Server отворете certsrv.msc, за да управлявате шаблоните на сертификати. Щракнете с десния бутон на мишката върху „Шаблони на сертификати“ и изберете „Управление“.

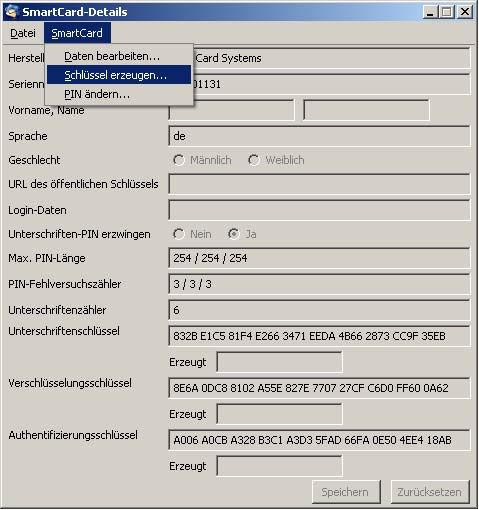

Сега щракнете с десния бутон на мишката върху шаблона „Smartcard Logon“ и щракнете върху „Duplicate“, за да създадете нов шаблон въз основа на този стандартен шаблон. Преименувайте шаблона на „OpenPGP Card Logon and Email“ (Вход и електронна поща с карта OpenPGP) или подобен.

В раздел „Обработка на заявки“ можете да изберете OpenPGP-CSP като единствен доставчик на криптографски услуги (щракнете върху бутона, обозначен като „CSPs…“). За да работи това, трябва да инсталирате драйвера и на сървъра, като преди това трябва да поставите Nitrokey. Това не е задължително. Можете да оставите потребителя да избере кой CSP да използва.

За да активирате S/MIME криптирането на имейли, отидете на „Име на тема“. Поставете отметка в квадратчето „Име на електронна поща“ (забележка: трябва да запазите пощенските адреси на вашите потребители в съответното поле на Active Directory!).

След това отидете в „Разширения“, там редактирайте насоките за приложения и добавете „Сигурна електронна поща“.

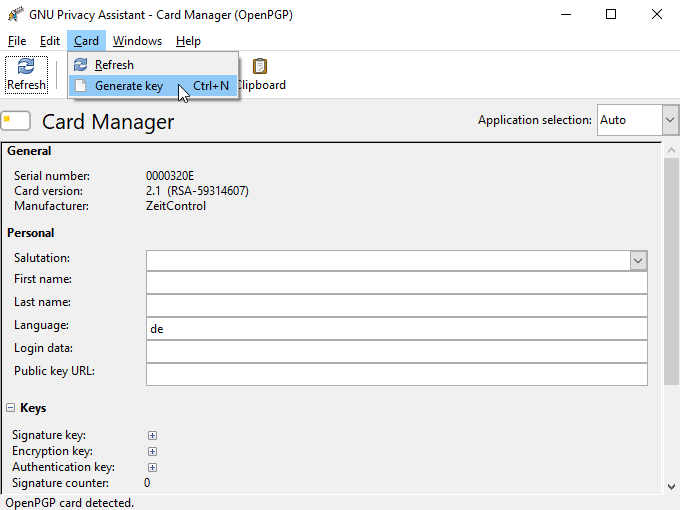

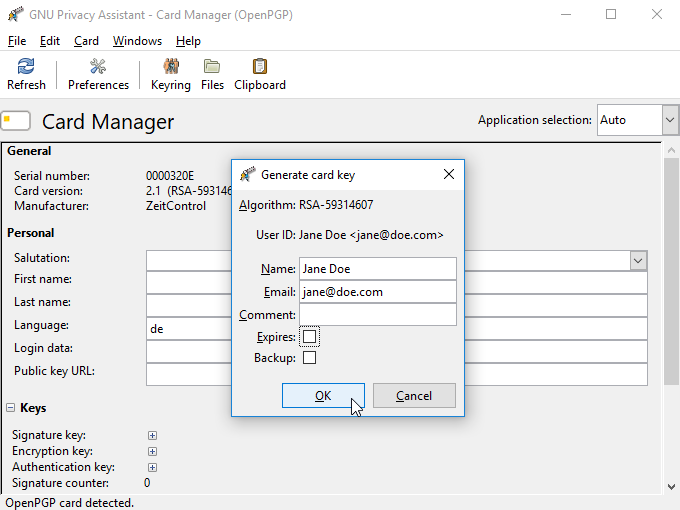

Заявяване на сертификат на клиент (член на домейна)¶

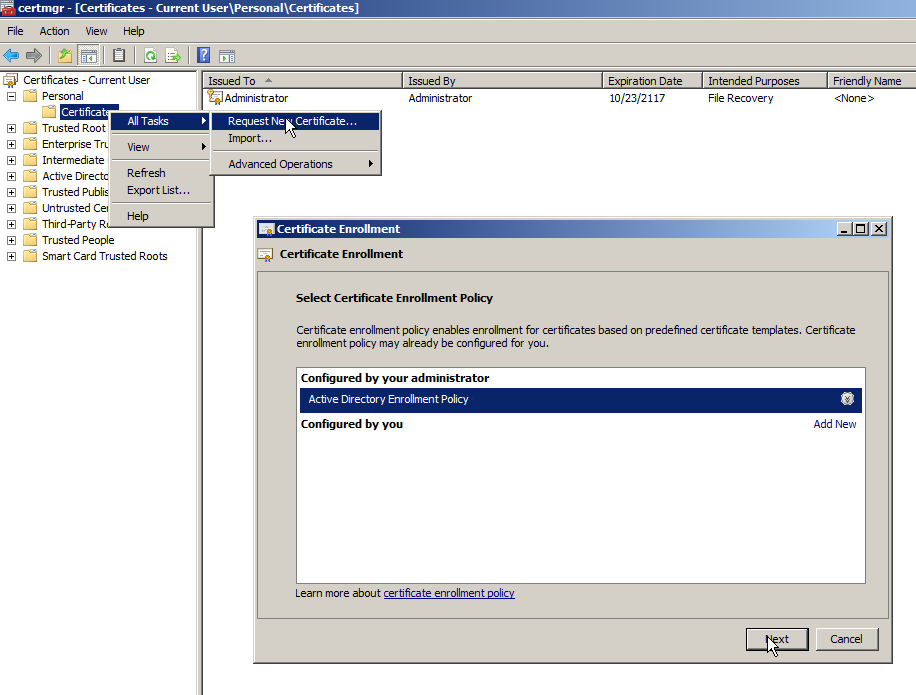

За да заявите сертификат за член на домейна, трябва да отворите certmgr.msc. Щракнете с десния бутон на мишката върху папката „Personal->Certificates“ (Лични сертификати) и щракнете върху „All Tasks->Request New Certificate“ (Всички задачи) и изберете шаблона, който сте създали в AD.

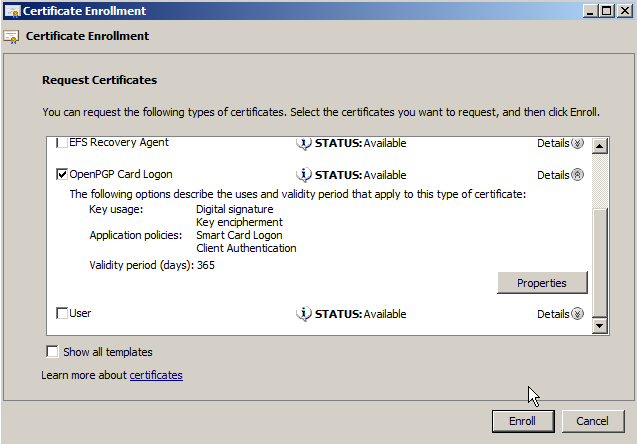

Ако не сте наложили използването на OpenPGP-CSP, сега трябва да го изберете тук.

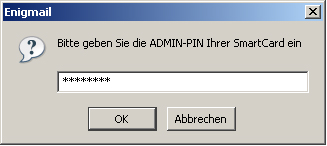

След това избирате слота за удостоверяване за сертификата.

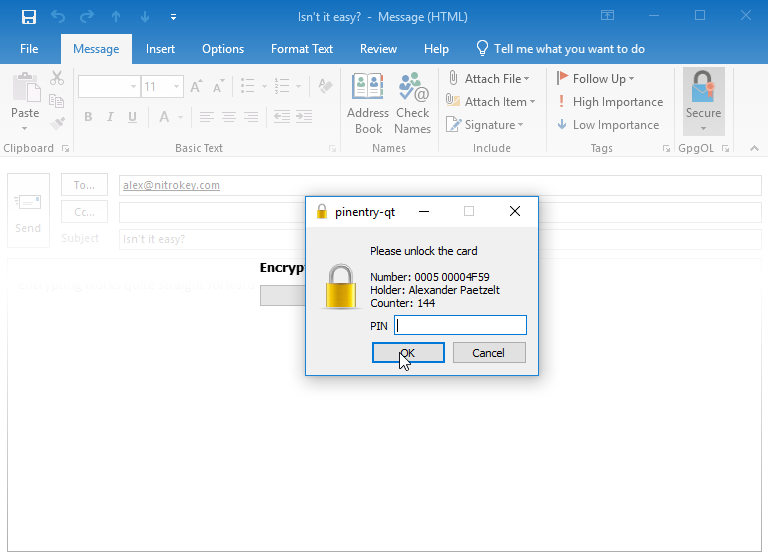

You are now ready to logon on the computer with the Nitrokey instead of your password and you can use S/MIME email encryption/signing with the Nitrokey. The driver has to be installed on every computer you want to use the certificate on.