Accès à distance - Walkthrough¶

Cette documentation a pour but de vous donner une introduction complète au sujet de l’accès à distance, y compris une aide à la décision pourquoi choisir une méthode particulière. Si vous êtes familier avec ce sujet, vous pouvez passer directement à Comparaison des méthodes d’accès (à distance).

Quoi ? Pourquoi ?¶

Vous voulez accéder à votre NextBox depuis n’importe où, cela signifie que vous voulez accéder à votre NextBox depuis l’internet via votre routeur internet.

En plus de cela, vous voulez vous assurer que vos données (trafic) ne sont pas lisibles par quelqu’un d’autre que vous. De nos jours, ceci est accompli en utilisant HTTPS, qui est piloté par TLS.

Juste à côté de l’URL (nitrokey.com), tu vois ce petit cadenas, qui se traduit par : Ce site Web fournit une connexion cryptée et tout votre trafic n’est lisible par personne entre votre navigateur (client) et le serveur Nitrokey.

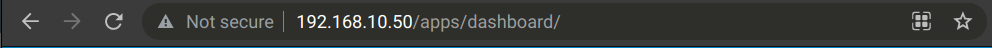

Une fois que votre NextBox est correctement configurée et que vous voyez le tableau de bord pour la première fois, votre barre d’URL dans votre navigateur peut ressembler à ceci :

Dans ce cas, l’adresse IP locale a été utilisée (192.168.10.50), qui est spécifique à votre réseau local et correspond à « nextbox.local ». Le signe not secure et le signe d’avertissement transportent l’information que votre connexion n’est pas cryptée, utilisant ainsi http au lieu de https. Pour en savoir plus, vous pouvez lire : HTTP vs. HTTPS.

Évidemment, l’accès à la NextBox doit être sécurisé, donc crypté en utilisant https. Ce guide couvre les différentes approches pour atteindre cet objectif, en fonction de vos besoins spécifiques.

Utiliser le proxy en arrière de Nitrokey¶

This method is by far the easiest to set up and use your NextBox from everywhere. The only thing to do is to go to Remote Access and Backwards Proxy inside the NextBox-App, insert a sub-domain you want to use and click Enable Quickstart Remote Access. From now on you can access your NextBox using a URL like this:

Le cadenas est là - vos données (si vous utilisez votre URL « [sous-domaine].nextbox.link ») sont maintenant cryptées !

Jusqu’ici tout va bien, mais attendez, cela fonctionne, mais présente deux inconvénients majeurs : Les performances et un cryptage chaîné de bout en bout.

Performance¶

Le proxy inversé fonctionne comme suit : Votre NextBox se connecte au serveur Proxy de Nitrokey et ouvre un canal (inversé). Ainsi, même si ta NextBox se trouve juste à côté de ton ordinateur, le trafic va de ton ordinateur à l’Internet, au serveur Nitrokey et revient à ta NextBox.

En simplifiant, on pourrait dire que tout le trafic doit parcourir un long chemin vers la NextBox au lieu de parler directement à la NextBox. Ceci est essentiellement un inconvénient de tous les proxies. L’effet pour vous en tant qu’utilisateur est que les transferts de données seront plus lents, qu’une connexion directe.

Cryptage chaîné de bout en bout¶

Un autre inconvénient est que votre trafic n’est pas entièrement crypté de bout en bout. Pour être clair : vos données sont toujours cryptées, mais uniquement sur le chemin allant de votre client (navigateur) au serveur Nitrokey, où les données seront décryptées et cryptées à nouveau pour être envoyées à la NextBox.

Cela signifie essentiellement que vous devez faire confiance à Nitrokey, car techniquement, celui qui contrôle ce serveur pourrait lire le trafic qui passe par lui en utilisant ce proxy. Nitrokey ne ferait jamais une telle chose, mais il existe un certain risque que quelqu’un puisse compromettre ce serveur et lire votre trafic.

Bien sûr, il est possible de faire mieux, mais cela peut suffire en fonction de votre scénario d’utilisation personnel.

Acquérir votre propre certificat¶

C’est clairement la meilleure méthode et la plus sûre pour accéder à distance à votre NextBox, car elle vous donnera les meilleures performances et un véritable cryptage de bout en bout, mais elle s’accompagne de quelques besoins de configuration supplémentaires. Nous commençons par une introduction très rapide de ce que signifie le cryptage avec un certificat propre et ce qui est nécessaire.

Acquérir un (sous-)domaine public pour votre NextBox¶

La NextBox est livrée avec une fonction (Configuration du DNS dynamique), qui vous permet d’enregistrer facilement un sous-domaine public pour votre NextBox en utilisant un soi-disant fournisseur de DNS dynamique, ici à savoir deSEC. Ce service particulier est totalement gratuit et est une organisation à but non lucratif.

Il s’agit d’une étape très importante avant d’acquérir un certificat, car ce sous-domaine enregistré par deSEC sera public et unique, dont nous avons appris qu’ils sont nécessaires pour acquérir un certificat.

Pas à pas DNS & TLS¶

Cela peut sembler complexe, mais la NextBox est livrée avec tout ce dont vous avez besoin pour mener à bien ce processus :

Naviguer vers l’application Nextcloud NextBox

Cliquez sur « Accès à distance » -> « DNS dynamique guidé ».

Insérez une adresse électronique valide à laquelle vous avez accès dans le premier champ de saisie.

Insérez le sous-domaine complet par lequel votre NextBox sera disponible. Comme deSEC est utilisé ici, votre sous-domaine doit toujours se terminer par dedyn.io, donc quelque chose comme :

mynextbox.dedyn.ioCliquez sur « Register at deSEC » et la NextBox va essayer d’enregistrer votre domaine et votre e-mail chez deSEC. Ceci peut échouer, si le sous-domaine que vous avez choisi est déjà pris, veuillez en choisir un autre dans ce cas.

Vous recevrez un e-mail dans lequel vous devrez vérifier que c’est bien votre e-mail en cliquant sur le lien fourni.

À l’étape 2, vous devrez saisir un token, que vous avez reçu après avoir cliqué sur le lien de vérification et complété le captcha.

Vous êtes maintenant le propriétaire de votre propre sous-domaine. Vous pouvez essayer de visiter ce sous-domaine maintenant, mais vous verrez qu’il n’aboutira (dans le meilleur des cas) que sur votre routeur Internet. En effet, votre routeur est votre porte d’accès à l’Internet et il doit être informé que vous souhaitez que le trafic spécifique soit redirigé vers votre NextBox. Veuillez configurer Transfert de port et configuration du pare-feu sur votre routeur internet maintenant, une fois que c’est fait, visiter votre sous-domaine enregistré dans le navigateur vous montrera votre instance NextBox” Nextcloud.

Super, à partir de là, il ne reste qu’une étape :

Naviguer vers l’application Nextcloud NextBox

Cliquez sur « HTTPS / TLS ».

Cliquez sur le bouton « Activer TLS ».

Veuillez patienter quelques instants pour obtenir votre certificat

Peu après, vous serez automatiquement redirigé vers votre sous-domaine NextBox désormais crypté, qui peut ressembler à ceci :

Nous y voilà, votre propre sous-domaine, votre certificat et votre Nextcloud entièrement crypté de bout en bout.

Si vous rencontrez des problèmes, veuillez lire les autres articles de la section Section accès à distance.