Fernzugriff-Walkthrough¶

Diese Dokumentation soll Ihnen eine gründliche Einführung in das Thema Remote Access geben, einschließlich einer Entscheidungshilfe warum eine bestimmte Methode zu wählen ist. Wenn Sie mit diesem Thema vertraut sind, sollten Sie direkt zu Methodenvergleich springen.

Was? Warum?¶

Sie wollen von überall auf Ihre NextBox zugreifen, das heißt, Sie wollen über Ihren Internet-Router auf Ihre NextBox zugreifen.

Außerdem wollen Sie sicherstellen, dass Ihre Daten (der Datenverkehr) außer für Sie selbst für niemanden lesbar sind. Heutzutage wird dies durch die Verwendung von HTTPS erreicht, welches durch TLS gesteuert wird.

Direkt neben der URL (nitrokey.com) sehen Sie dieses kleine Vorhängeschloss, was übersetzt so viel bedeutet wie: Diese Website bietet eine verschlüsselte Verbindung und Ihr gesamter Datenverkehr zwischen Ihrem Browser (Client) und dem Nitrokey-Server ist für niemanden lesbar.

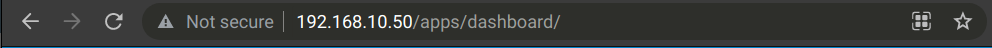

Sobald Ihre NextBox richtig eingerichtet ist und Sie das Dashboard das erste Mal sehen, könnte Ihre URL-Leiste in Ihrem Browser so aussehen:

In diesem Fall wurde die lokale IP verwendet (192.168.10.50), diese ist spezifisch für Ihr lokales Netzwerk und gleich nextbox.local. Das not secure und das Warnzeichen transportieren die Information, dass Ihre Verbindung nicht verschlüsselt ist, also http anstelle von https verwendet wird. Für mehr können Sie lesen: HTTP vs. HTTPS.

Natürlich soll der Zugriff auf die NextBox sicher sein, also verschlüsselt mit https. Diese Anleitung behandelt die verschiedenen Ansätze, um dieses Ziel zu erreichen, je nach Ihren spezifischen Anforderungen.

Verwenden Sie den Nitrokey-Rückwärtsproxy¶

This method is by far the easiest to set up and use your NextBox from everywhere. The only thing to do is to go to Remote Access and Backwards Proxy inside the NextBox-App, insert a sub-domain you want to use and click Enable Quickstart Remote Access. From now on you can access your NextBox using a URL like this:

Das Vorhängeschloss ist da - Ihre Daten (wenn Sie die URL [subdomain].nextbox.link verwenden) sind jetzt verschlüsselt!

So weit so gut, aber halt, das funktioniert zwar, hat aber zwei große Nachteile: Performance und eine verkettete Ende-zu-Ende-Verschlüsselung.

Leistung¶

Der Rückwärts-Proxy funktioniert wie folgt: Ihre NextBox verbindet sich mit dem Nitrokey Proxy-Server und öffnet einen (Rückwärts-)Kanal. Obwohl Ihre NextBox also vielleicht direkt neben Ihrem Computer steht, geht der Verkehr den ganzen Weg von Ihrem Computer, ins Internet, zum Nitrokey-Server und den ganzen Weg zurück zu Ihrer NextBox.

Vereinfacht könnte man sagen, dass der gesamte Datenverkehr einen langen Weg zur NextBox zurücklegen muss, anstatt direkt mit der NextBox zu sprechen. Dies ist grundsätzlich ein Nachteil aller Proxys. Der Effekt für Sie als Benutzer ist, dass die Datenübertragung langsamer ist, als bei einer direkten Verbindung.

Verkettete Ende-zu-Ende-Verschlüsselung¶

Ein weiterer Nachteil ist, dass Ihr Datenverkehr nicht vollständig Ende-zu-Ende-verschlüsselt ist. Im Klartext: Ihre Daten sind immer noch verschlüsselt, aber nur auf dem Weg von Ihrem Client (Browser) zum Nitrokey-Server, dort werden die Daten entschlüsselt und erneut verschlüsselt, um an die NextBox gesendet zu werden.

Im Wesentlichen bedeutet dies, dass Sie Nitrokey vertrauen müssen, denn technisch gesehen könnte derjenige, der diesen Server kontrolliert, den Verkehr mitlesen, der über diesen Proxy läuft. Nitrokey würde so etwas nie tun, aber es besteht ein gewisses Restrisiko, dass jemand diesen Server kompromittieren und Ihren Datenverkehr mitlesen könnte.

Natürlich kann dies auf eine bessere Art und Weise geschehen, aber je nach Ihrem persönlichen Nutzungsszenario könnte dies dennoch ausreichend sein.

Erwerben Sie Ihr eigenes Zertifikat¶

Dies ist eindeutig die beste und sicherste Methode für den Fernzugriff auf Ihre NextBox, da Sie damit die beste Leistung und eine echte Ende-zu-Ende-Verschlüsselung erhalten, aber sie ist mit einigen zusätzlichen Konfigurationsanforderungen verbunden. Wir beginnen zunächst mit einer sehr kurzen Einführung, was Verschlüsselung mit einem eigenen Zertifikat bedeutet und was benötigt wird.

Erwerben Sie eine öffentliche (Sub-)Domain für Ihre NextBox¶

Die NextBox wird mit einer Funktion (Dynamische DNS-Einrichtung) ausgeliefert, die es Ihnen ermöglicht, auf einfache Weise eine öffentliche Sub-Domain für Ihre NextBox zu registrieren, indem Sie einen sogenannten dynamischen DNS-Anbieter nutzen, hier namentlich deSEC. Dieser spezielle Dienst ist völlig kostenlos und eine nicht gewinnorientierte Organisation.

Dies ist ein sehr wichtiger Schritt vor dem Erwerb eines Zertifikats, da diese über deSEC registrierte Subdomain öffentlich und eindeutig sein wird, was, wie wir gelernt haben, für den Erwerb eines Zertifikats erforderlich ist.

Schritt-für-Schritt DNS & TLS¶

Das mag kompliziert klingen, aber die NextBox bringt alles mit, was Sie brauchen, um diesen Prozess zu bewältigen:

Navigieren Sie zur Nextcloud NextBox-App

Klicken Sie auf „Fernzugriff“ -> „Geführter dynamischer DNS“.

Geben Sie eine gültige E-Mail-Adresse, auf die Sie Zugriff haben, in das erste Eingabefeld ein

Fügen Sie die vollständige Sub-Domain ein, über die Ihre NextBox erreichbar sein soll. Da hier deSEC verwendet wird, muss Ihre Sub-Domain immer mit dedyn.io enden, also etwas wie:

meineNextbox.dedyn.ioKlicken Sie auf „Registrieren bei deSEC“ und die NextBox wird versuchen, Ihre Domain und E-Mail bei deSEC zu registrieren. Dies kann fehlschlagen, wenn die von Ihnen gewählte Sub-Domain bereits belegt ist, bitte wählen Sie in diesem Fall eine andere.

Sie erhalten eine E-Mail, in der Sie bestätigen sollten, dass dies Ihre E-Mail ist, indem Sie auf den angegebenen Link klicken

Im zweiten Schritt müssen Sie ein Token eingeben, das Sie erhalten haben, nachdem Sie auf den Verifizierungslink geklickt und das Captcha ausgefüllt haben.

Jetzt sind Sie der Besitzer Ihrer eigenen Subdomain. Sie können jetzt versuchen, diese Subdomain zu besuchen, aber Sie werden sehen, dass sie nur (im besten Fall) auf Ihrem Internet-Router landet. Das liegt daran, dass Ihr Router Ihre Tür zum Internet ist und ihm mitgeteilt werden muss, dass Sie möchten, dass bestimmter Datenverkehr an Ihre NextBox weitergeleitet wird. Bitte richten Sie jetzt Portweiterleitung & Firewall-Konfiguration auf Ihrem Internet-Router ein. Sobald dies geschehen ist, wird Ihnen beim Besuch Ihrer registrierten Subdomain im Browser Ihre NextBox‘ Nextcloud-Instanz angezeigt.

Von hier aus ist es nur noch ein Schritt:

Navigieren Sie zur Nextcloud NextBox-App

Klicken Sie auf „HTTPS / TLS“

Klicken Sie auf die Schaltfläche „TLS aktivieren“

Bitte warten Sie einige Augenblicke, um Ihr Zertifikat zu erhalten

Kurz darauf werden Sie automatisch zu Ihrer nun verschlüsselten NextBox-Subdomain weitergeleitet, die ähnlich wie diese aussehen könnte:

Fertig ist Ihre eigene Subdomain, Ihr Zertifikat und die vollständig Ende-zu-Ende-verschlüsselte Nextcloud.

Wenn Sie auf Probleme stoßen, lesen Sie bitte die anderen Artikel innerhalb des Remote Access Section.