Etäyhteyden läpikäynti¶

Tämän dokumentaation tarkoituksena on antaa sinulle perusteellinen johdanto Remote Access -aiheeseen, mukaan lukien päätöksenteko-ohjeet miksi valita tietty menetelmä. Jos tämä aihe on sinulle tuttu, voit siirtyä suoraan menetelmävertailu -osioon.

Mitä? Miksi?¶

Haluat käyttää NextBoxia kaikkialta, mikä tarkoittaa, että haluat käyttää NextBoxia Internetistä Internet-reitittimen kautta.

Lisäksi haluat varmistaa, että kukaan muu ei voi lukea tietojasi (liikennettäsi) sinusta huolimatta. Nykyään tämä onnistuu käyttämällä HTTPS, jota ohjaa TLS.

Aivan URL-osoitteen (nitrokey.com) vieressä näkyy tämä pieni lukko, joka tarkoittaa: Kukaan ei voi lukea kaikkea liikennettäsi selaimesi (asiakkaan) ja Nitrokey-palvelimen välillä.

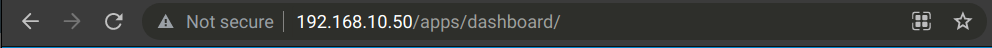

Kun NextBox on asennettu oikein ja näet kojelaudan ensimmäisen kerran, selaimesi URL-palkki saattaa näyttää tältä:

Tässä tapauksessa on käytetty paikallista IP-osoitetta (192.168.10.50), joka on paikallisverkkokohtainen ja vastaa nextbox.local. not secure ja varoitusmerkki välittävät tiedon siitä, että yhteytesi on ei-salattu, joten käytät http:tä https:n sijasta. Lisätietoja voit lukea: HTTP vs. HTTPS.

On selvää, että NextBoxin käytön on oltava turvallista, joten se on salattava https:llä. Tässä oppaassa käsitellään eri lähestymistapoja tämän tavoitteen saavuttamiseksi erityistarpeiden mukaan.

Käytä Nitrokey Backwards Proxya¶

This method is by far the easiest to set up and use your NextBox from everywhere. The only thing to do is to go to Remote Access and Backwards Proxy inside the NextBox-App, insert a sub-domain you want to use and click Enable Quickstart Remote Access. From now on you can access your NextBox using a URL like this:

Lukko on siellä—tietosi (jos käytät [subdomain].nextbox.link URL-osoitetta) on nyt salattu!

Tähän asti kaikki hyvin, mutta odota, tämä toimii, mutta siinä on kaksi suurta haittaa: Suorituskyky ja ketjutettu päästä päähän -salaus.

Suorituskyky¶

Takaisinpäin suuntautuva välityspalvelin toimii seuraavasti: NextBox muodostaa yhteyden Nitrokey Proxy -palvelimeen ja avaa (takaperin) kanavan. Joten vaikka NextBoxisi on ehkä aivan tietokoneesi vieressä, liikenne kulkee tietokoneeltasi internetiin, Nitrokey-palvelimelle ja takaisin NextBoxiisi.

Yksinkertaistettuna voitaisiin sanoa, että kaiken liikenteen on kuljettava pitkä matka kohti NextBoxia sen sijaan, että se puhuisi suoraan NextBoxille. Tämä on pohjimmiltaan kaikkien välityspalvelimien haittapuoli. Käyttäjälle aiheutuu se, että tiedonsiirto on hitaampaa kuin suoran yhteyden kautta.

Ketjutettu End-to-End-salaus¶

Toinen haittapuoli on se, että liikenne ei ole täysin päästä päähän salattua. Selvyyden vuoksi: tietosi ovat edelleen salattuja, mutta vain matkalla asiakkaaltasi (selaimesta) Nitrokey-palvelimelle, jossa tiedot puretaan ja salataan uudelleen NextBoxiin lähetettäväksi.

Käytännössä tämä tarkoittaa, että sinun on luotettava Nitrokeyyn, koska teknisesti katsoen se, joka hallitsee tätä palvelinta, saattaa lukea sen kautta kulkevaa liikennettä tämän välityspalvelimen avulla. Nitrokey ei koskaan tekisi sellaista, mutta on olemassa tietty riski, että joku voi vaarantaa tämän palvelimen ja lukea liikennettäsi.

Tämä voidaan tietysti tehdä paremmin, mutta tämä saattaa silti riittää riippuen henkilökohtaisesta käyttöskenaariostasi.

Hanki oma sertifikaatti¶

Tämä on selvästi paras ja turvallisin tapa käyttää NextBoxia etäyhteydellä, sillä se tarjoaa parhaan suorituskyvyn ja todellisen päästä päähän -salauksen, mutta siihen liittyy joitakin lisämääritystarpeita. Aloitamme ensin hyvin nopealla esittelyllä siitä, mitä omalla varmenteella tapahtuva salaus tarkoittaa ja mitä siihen tarvitaan.

Hanki julkinen (ali)verkkotunnus NextBoxillesi.¶

NextBoxin mukana tulee ominaisuus (Dynaaminen DNS-asetus), jonka avulla voit helposti rekisteröidä julkisen aladomainin NextBoxillesi käyttämällä niin sanottua dynaamista DNS-palveluntarjoajaa, tässä tapauksessa deSEC. Tämä kyseinen palvelu on täysin ilmainen ja voittoa tavoittelematon organisaatio.

Tämä on erittäin tärkeä vaihe ennen varmenteen hankkimista, sillä tämä deSEC kautta rekisteröity aliverkkotunnus on julkinen ja yksilöllinen, jonka, kuten opimme, tarvitaan varmenteen hankkimiseen.

Askel askeleelta DNS & TLS¶

Tämä saattaa kuulostaa monimutkaiselta, mutta NextBoxin mukana tulee kaikki, mitä tarvitset tämän prosessin läpiviemiseen:

Siirry Nextcloud NextBox-sovellukseen

Napsauta ”Etäkäyttö” -> ”Ohjattu dynaaminen DNS”.

Kirjoita ensimmäiseen syöttökenttään voimassa oleva sähköpostiosoite, johon sinulla on pääsy.

Lisää koko aliverkkotunnus, jonka kautta NextBoxisi on saatavilla. Koska tässä käytetään deSEC, aliverkkotunnuksen on aina päätyttävä dedyn.io:aan, joten esimerkiksi:

mynextbox.dedyn.io`.Napsauta ”Register at deSEC” ja NextBox yrittää rekisteröidä verkkotunnuksesi ja sähköpostisi osoitteessa deSEC. Tämä saattaa epäonnistua, jos valitsemasi aladomain on jo varattu, valitse tässä tapauksessa toinen.

Saat sähköpostiviestin, jossa sinun tulee varmistaa, että tämä on sinun sähköpostisi, klikkaamalla annettua linkkiä.

Toisessa vaiheessa sinun on syötettävä tunniste, jonka sait napsautettuasi vahvistuslinkkiä ja täytettyäsi captcha-koodin.

Nyt olet oman aladomainisi omistaja. Voit nyt yrittää vierailla tällä aliverkkotunnuksella, mutta huomaat, että se päätyy (parhaassa tapauksessa) vain internet-reitittimeesi. Tämä johtuu siitä, että reitittimesi on porttisi internetiin, ja sille on ilmoitettava, että haluat, että tietty liikenne ohjataan NextBoxiisi. Aseta Porttien edelleenlähetys & palomuurin konfigurointi Internet-reitittimellesi nyt, kun tämä on tehty, kun vierailet rekisteröidyssä aladomainissasi selaimessa, näet NextBox’ Nextcloud-instanssisi.

Tästä on enää yksi askel jäljellä:

Siirry Nextcloud NextBox-sovellukseen

Napsauta ”HTTPS / TLS”

Napsauta painiketta ”Ota TLS käyttöön”

Odota hetki saadaksesi todistuksesi

Pian tämän jälkeen sinut ohjataan automaattisesti salattuun NextBox-alidomainiin, joka saattaa näyttää samankaltaiselta kuin tämä:

Siinä se on, oma alatunnuksesi, varmenne ja täysin päästä päähän salattu Nextcloud.

Jos kohtaat ongelmia, lue muut artikkelit Kauko-osio sisällä.