Ubuntu¶

Verificación del hardware sellado¶

If you have ordered the unit with the option “sealed screws and sealed bag”, please verify the sealing before unpacking. If you do not know what this means, skip this section.

Procedimiento de arranque seguro¶

With the NitroPad and NitroPC, malicious changes to the BIOS, operating system, and software can be easily detected. For example, if you left your NitroPad in a hotel room, you can use your Nitrokey to check if it has been tampered with while you were away. If an attacker modifies the NitroPad’s firmware or operating system, the Nitrokey will detect this (instructions below).

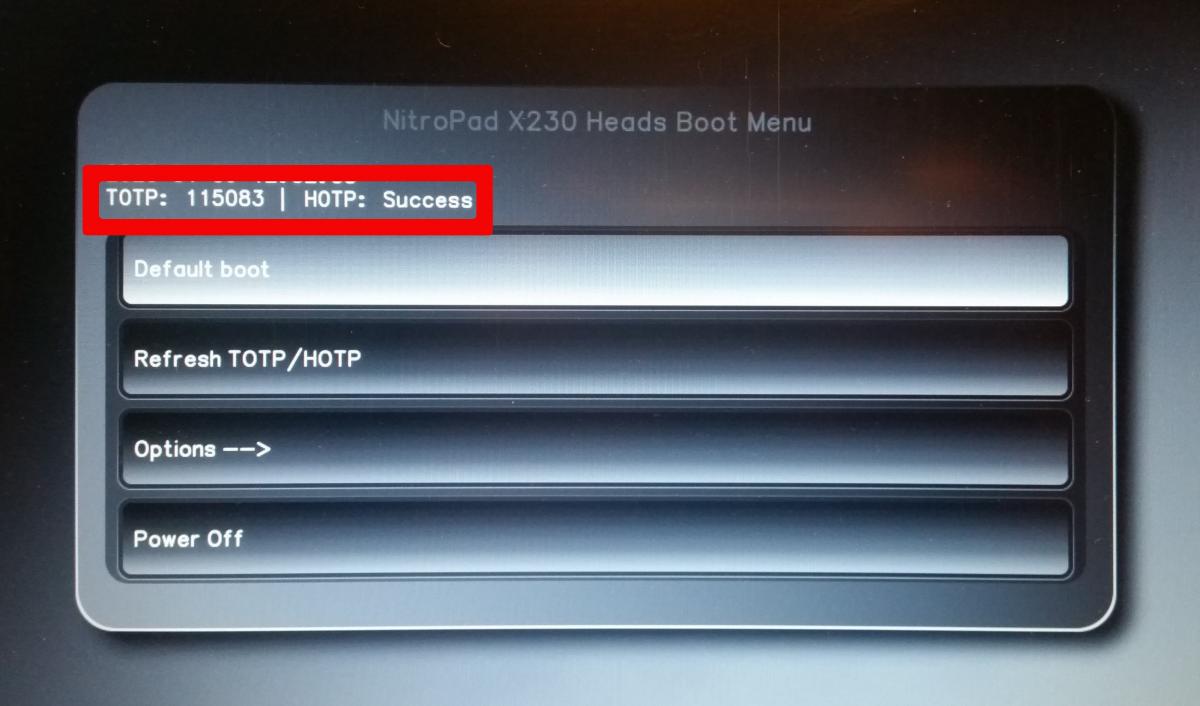

Each time you start the NitroPad or the NitroPC, you should - if possible - connect your Nitrokey. If the Nitrokey is plugged in and the system has not been modified, the following screen will appear when it is turned on.

The box marked in red contains the information that the BIOS has not been changed and that the shared secret of the NitroPad or the NitroPC and the Nitrokey match. But this information is not sufficient, because an attacker could have faked it. If at the same time the Nitrokey also flashes green, everything is fine. An attacker would have to have had access to the NitroPad or NitroPC and Nitrokey to achieve this result. It is therefore important that you do not leave both devices unattended.

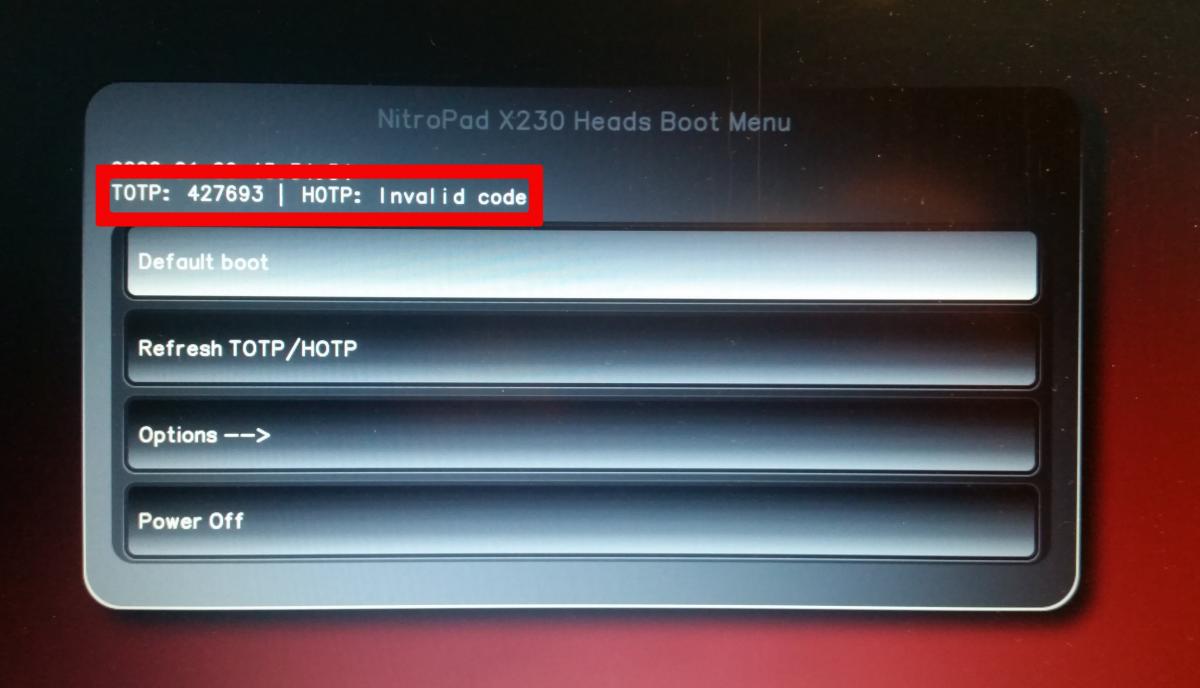

If the information on the NitroPad or NitroPC does not match the information on the Nitrokey, the background would turn red and the message “Invalid Code” would appear. This could indicate that manipulation has taken place.

Más adelante se describe cómo puede ser el proceso de arranque si el sistema ha sido modificado (por ejemplo, después de una actualización) y qué mensajes de error pueden aparecer en caso contrario.

Truco

The NitroPad and NitroPC can also be started without the Nitrokey. If you don’t have the Nitrokey with you, but are sure that the hardware has not been manipulated, you can boot your system without checking.

Solución Ubuntu 24.04.¶

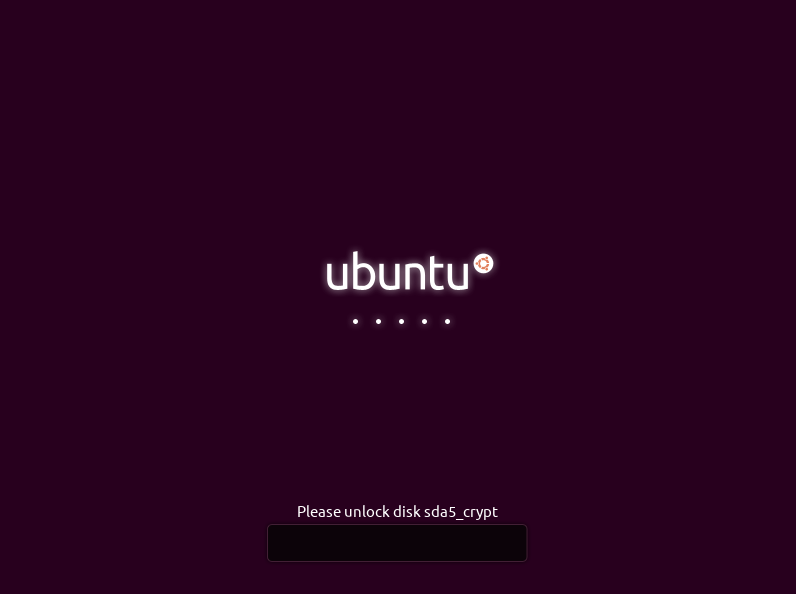

Hay un (issue)que impide que Ubuntu muestre la pantalla de descifrado de luks si se inicia con heads. Es allí y usted puede escribir su contraseña a ciegas, después de que Ubuntu se inicia normal. Siga estos pasos:

Arranca de cabeza. Si no hay nada que hacer, Ubuntu se iniciará automáticamente

Al cabo de un rato, verás una pantalla negra con letras blancas en las últimas líneas:

Locking TPM2 platform hierarchy...

Starting the new kernel

Estas líneas indican que Ubuntu está arrancando.

Espere 5 segundos y, a continuación, introduzca su contraseña **** («12345678» si es la primera vez que lo inicia) seguida de Introduzca.

Ahora verás la pantalla normal de Ubuntu. Cuando se inicia por primera vez, debe completar la configuración inicial.

Cómo empezar¶

Después de la compra, las contraseñas se establecen en un valor por defecto y deben ser cambiadas por usted:

Pulse Enter («Default Boot») después de arrancar el sistema, siempre y cuando el NitroPad no haya mostrado ningún error y la Nitrokey esté iluminada en verde (ver arriba).

A continuación, el sistema le pedirá que introduzca la contraseña para descifrar el disco duro. La contraseña es inicialmente «12345678». Esto fue cambiado en la versión 10.04.2024, así que si «12345678» no funciona, pruebe la antigua por defecto: «PleaseChangeMe».

A continuación, el sistema le guiará por el proceso de creación de una cuenta de usuario. Después de esto debería haber arrancado con éxito el sistema y ya podría utilizarlo con normalidad.

Open the pre-installed Nitrokey App and change the PINs of your Nitrokey. To learn more about how to change the PINs, please refer to chapter Change User and Admin PIN.

Cambiar la frase de contraseña para el cifrado del disco. Para obtener más información sobre cómo cambiar la frase de contraseña para el cifrado del disco, consulte el capítulo Cambiar la frase de contraseña del cifrado del disco. Esta frase de contraseña es diferente a la de su cuenta de usuario.

Comportamiento tras una actualización del sistema¶

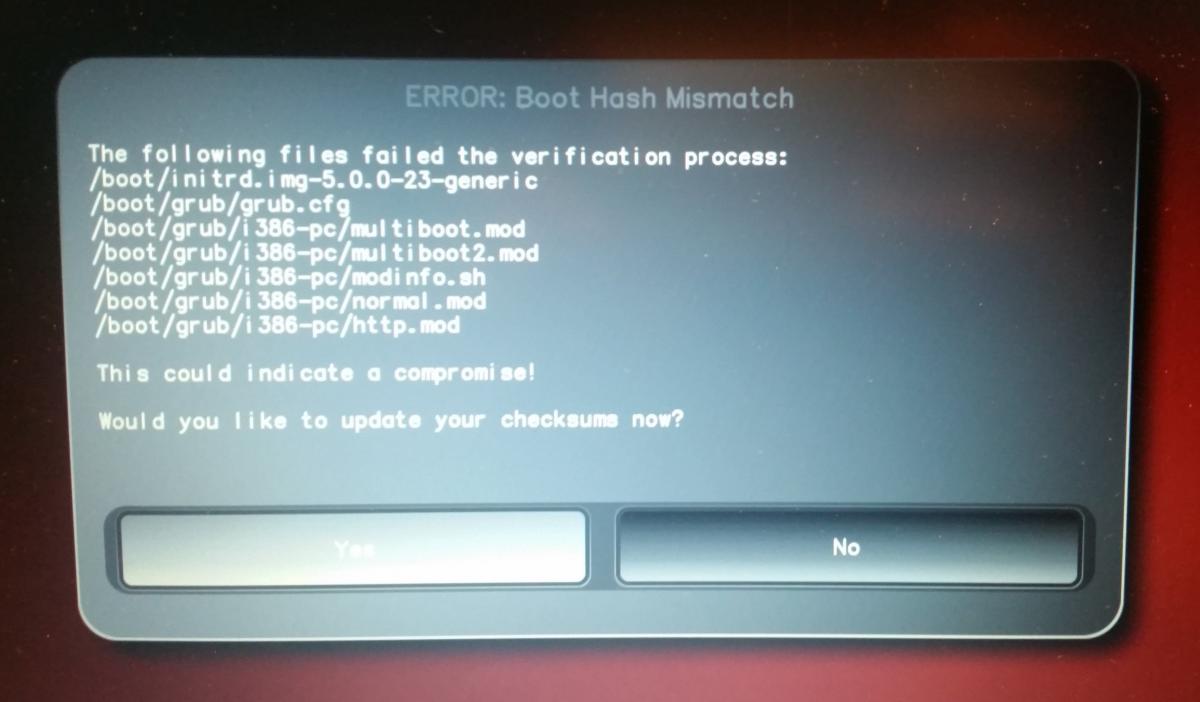

The NitroPad and NitroPC firmware checks certain system files for changes. If your operating system has updated important components, you will be warned the next time you boot the NitroPad or NitroPC. This could look like this, for example:

That’s why it’s important to restart your NitroPad or your NitroPC under controlled conditions after a system update. Only when the new status has been confirmed can you leave the device unattended again. Otherwise, you will not be able to distinguish a possible attack from a system update. Detailed instructions for a system update can be found here.