Ofte stillede spørgsmål om NitroPhone¶

- Q: Does the Nitrophone work with my carrier network?

Google hævder, at alle større operatører bør fungere med Pixel-telefonerne. Der kan dog være undtagelser, da vi naturligvis ikke kan kontrollere alle udbydere i hele verden. Bedste praksis, er at tjekke om du finder nogle tests/erfaringshistorier om Pixel 4a sammen med dit planlagte operatørnetværk.

- Q: What is and how to activate *PIN Layout Scrambling*?

For at gøre det vanskeligt for fremmede at aflæse PIN-koden, når den indtastes, kan du vise PIN-layoutet i en tilfældig rækkefølge. Derudover anbefaler vi en privacy screen. Vælg for at aktivere: Indstillinger -> Sikkerhed -> PIN-forvrængning -> Forvræng PIN-kode

- Q: What is a *Kill Switch* and how to activate it?

Kill Switches, som sletter alle telefonens data, når de aktiveres, er meget risikable i praksis, da de kan aktiveres utilsigtet. Derfor har NitroPhone i stedet en funktion til automatisk at lukke ned og genstarte, når den er inaktiv i en bestemt periode. Dette sætter telefonen i en sikker tilstand, hvor alle data er krypteret, ingen data er i RAM, og telefonen kan kun låses op med den legitime pinkode eller adgangskode. Du skal vælge for at aktivere: Indstillinger -> Sikkerhed -> Automatisk genstart -> vælg den tid, hvor telefonen skal genstarte efter inaktivitet

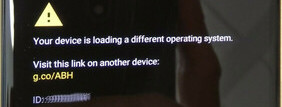

- Q: Why do I get »Warning: Your device is loading a different operating system«?

Kort efter at telefonen er tændt, vises advarslen »Enheden indlæser et andet styresystem«. Denne advarsel angiver, at der ikke kører nogen almindelig Google Android, og den kan ignoreres.

- Q: How can I check, if my NitroPhone has been hacked/compromised?

Hvis du vil kontrollere operativsystemets integritet, kan du bruge ` fjernverificering <https://attestation.app/about>`_.

- Q: Where can I get further information about GrapheneOS?

Her kan du finde yderligere oplysninger om GrapheneOS.

- Q: Why is OEM unlocking enabled by default?

Det eneste egentlige formål med indstillingen OEM-oplåsning er ` tyverisikring <https://grapheneos.org/faq#anti-theft>`__, som ikke er implementeret af GrapheneOS. OEM-oplåsning styrer, om enheden kan låses op via boot loader. I det sidste tilfælde slettes alle brugerdata. Hvis OEM-oplåsning er deaktiveret, kan nogen stadig starte op i genoprettelsestilstand, gå ind i menuen, slette data, derefter starte OS’et op og aktivere OEM-oplåsning. Derfor øger det ikke rigtig sikkerheden, men deaktivering af det reducerer den potentielle fysiske angrebsflade.

- Q: Why do we offer to remove the microphones?

GrapheneOS informerer om aktiv adgang til sensorerne og tilbyder en gennemsigtig måde at overvåge enheden på. Fysisk fjernelse er dog den eneste måde, hvorpå man helt kan udelukke muligt misbrug. Især i tilfælde af en mikrofon, som muliggør kontinuerlig aflytning.

- Q: Why do we also offer to remove the gyroscope?

Et gyroskop er en sensor, der registrerer en smartphones orientering. Den stabiliserer ikke kun kameraet, men fortæller også smartphonen, om den holdes i stående eller liggende tilstand. Derudover kan gyroskopet også opfange mekaniske vibrationer, så det har samme funktion som en mikrofon.

- Q: Why don’t we offer to remove the speakers?

Mikrofoner bruges normalt til at omdanne mekaniske vibrationer til elektriske signaler. Højttalernes mekaniske opbygning er stort set den samme som mikrofonernes, så højttalere kan også anvendes som mikrofoner. I højttalere får elektriske signaler membranen til at vibrere og frembringer dermed lyd. Omvendt kan denne proces bruges til at overføre det elektriske signal fra membranen til apparatet, som det er tilfældet med en mikrofon. Denne metode er imidlertid ikke mulig, hvis der er installeret en forstærker, da denne ikke tillader, at signalet overføres fra højttaleren til apparatet. Alle Nitrophones har kun højttalere med indbygget forstærker og er derfor ufarlige.

- Q: How to use FIDO2 with Android / NitroPhone?

Se venligst vores vejledning FIDO2 på Android / NitroPhone.