Login no Windows e encriptação de e-mail S/MIME com Active Directory¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

É favor notar que este condutor ainda está em desenvolvimento/teste. Por favor, conte-nos as suas experiências! Ver a nossa página de contacto.

Pré-requisitos¶

Este guia assume que um servidor Active Directory com a função “Active Directory Certificate Services” está instalado e em execução em um servidor. Estas instruções são baseadas apenas no Nitrokey Storage 2 e Nitrokey Pro 2.

Instalando o OpenPGP-CSP¶

Este passo é necessário para que os clientes utilizem o controlador OpenPGP-CSP. Descarregar e instalar o versão mais recente do ficheiro instalador “SetupOpenPGPCsp” para a arquitectura do seu sistema, para “SetupOpenPGPCsp_x64.msi” para sistemas de 64 bits.

Você pode querer instalar o driver no servidor também por ser capaz de impor o uso deste driver no modelo (veja abaixo).

Criação de modelo de certificado no lado do servidor¶

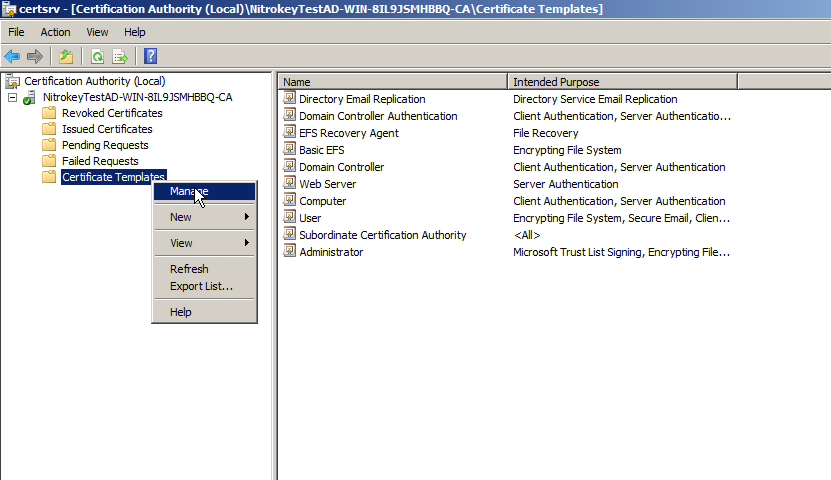

No Active Directory Server abra o certsrv.msc para gerir os seus modelos de certificado. Clique com o botão direito em “Modelos de Certificado” e escolha “Gerenciar”.

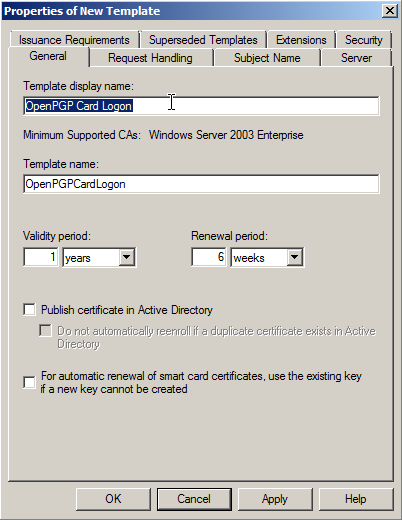

Agora clique com o botão direito do mouse no modelo “Smartcard Logon” e clique em “Duplicar”, para criar um novo modelo com base neste modelo padrão. Renomeie o template para “OpenPGP Card Logon and Email” ou similar.

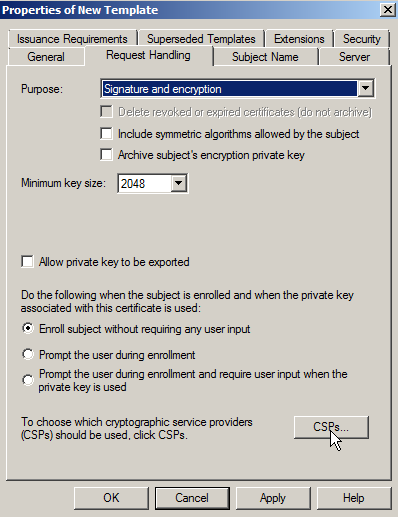

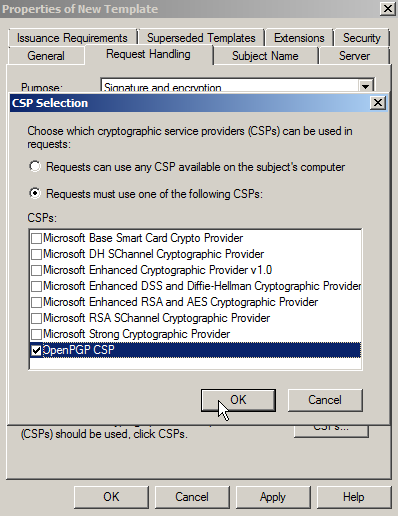

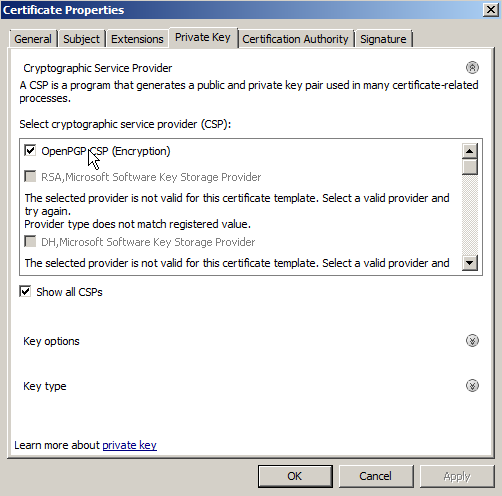

Em “Request Handling”, você pode escolher o OpenPGP-CSP como o único Provedor de Serviços de Criptografia (clique no Botão “CSPs…”). Para que isto funcione, você precisa instalar o driver no servidor também e você tem que inserir uma Nitrokey de antemão. Isto é opcional. Você pode deixar o usuário escolher, qual CSP usar.

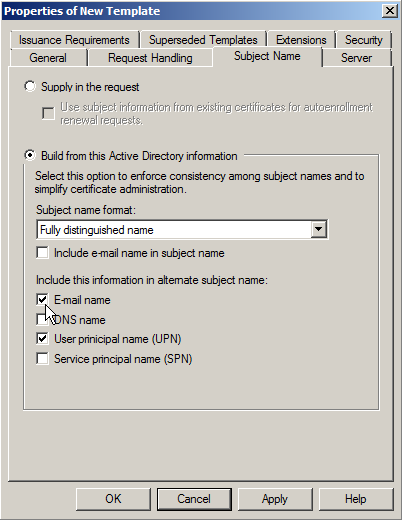

Para ativar a criptografia de e-mail S/MIME, vá para “Nome do Assunto”. Marque a caixa de seleção “E-Mail name” (nota: Você deve salvar os endereços de e-mail dos seus usuários no campo correspondente do Active Directory!).

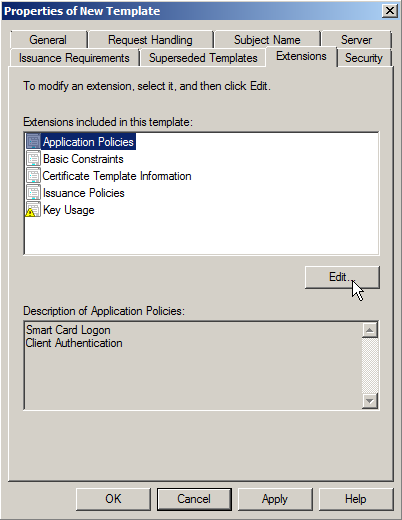

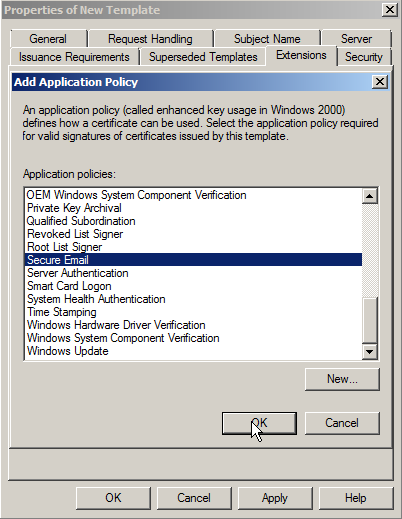

Depois vá para “Extensões”, lá você edita a diretriz do aplicativo e adiciona “Email Seguro”.

Pedido de Certificado no Cliente (Membro do Domínio)¶

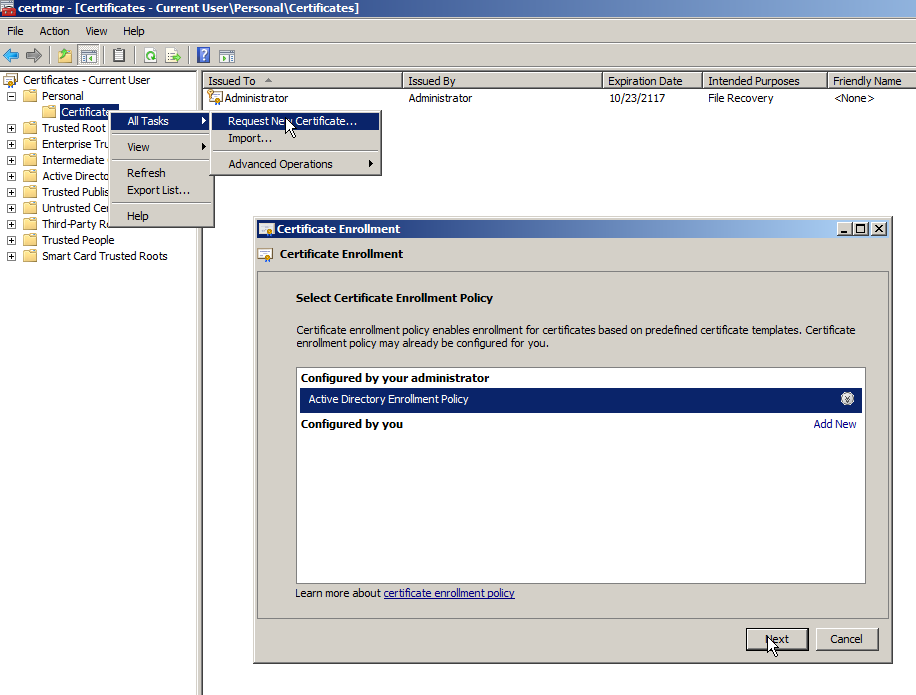

Para solicitar um certificado para um membro do domínio, você tem que abrir o certmgr.msc. Clique com o botão direito do mouse na pasta “Personal->Certificates” e clique em “All Tasks->Request New Certificate and choose the template you created on the AD.

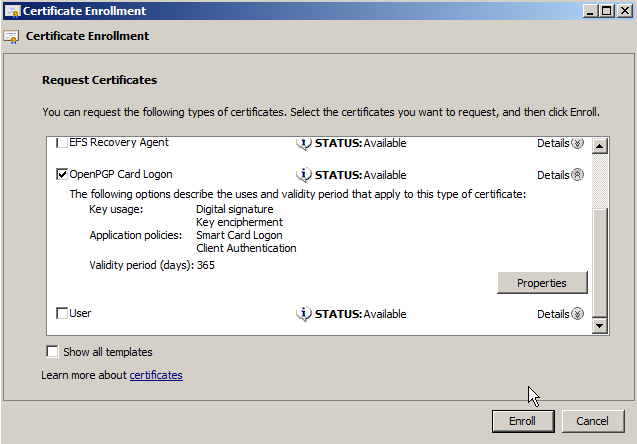

Se você não forçar o uso do OpenPGP-CSP você tem que escolhê-lo aqui agora.

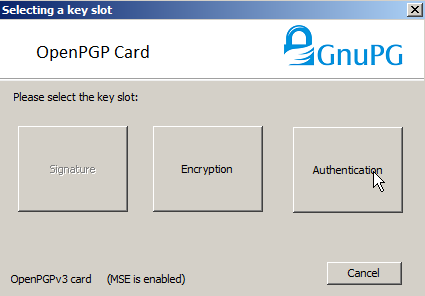

Em seguida, você escolhe o slot Autenticação para o certificado.

You are now ready to logon on the computer with the Nitrokey instead of your password and you can use S/MIME email encryption/signing with the Nitrokey. The driver has to be installed on every computer you want to use the certificate on.