Ubuntu¶

Piezīme

NitroPad T480s audio (jack) ports nedarbojas automātiski. Lai manuāli izvēlētos pieslēgtās austiņas, instalējiet programmu pavucontrol un izvēlieties pieslēgtās austiņas sadaļā Output Devices.

Aizzīmogotas aparatūras verifikācija¶

If you have ordered the unit with the option “sealed screws and sealed bag”, please verify the sealing before unpacking. If you do not know what this means, skip this section.

Droša palaišanas procedūra¶

Pirms pirmās palaišanas jāiepazīstas ar Drošas palaišanas procedūru.

Risinājums Ubuntu 24.04.¶

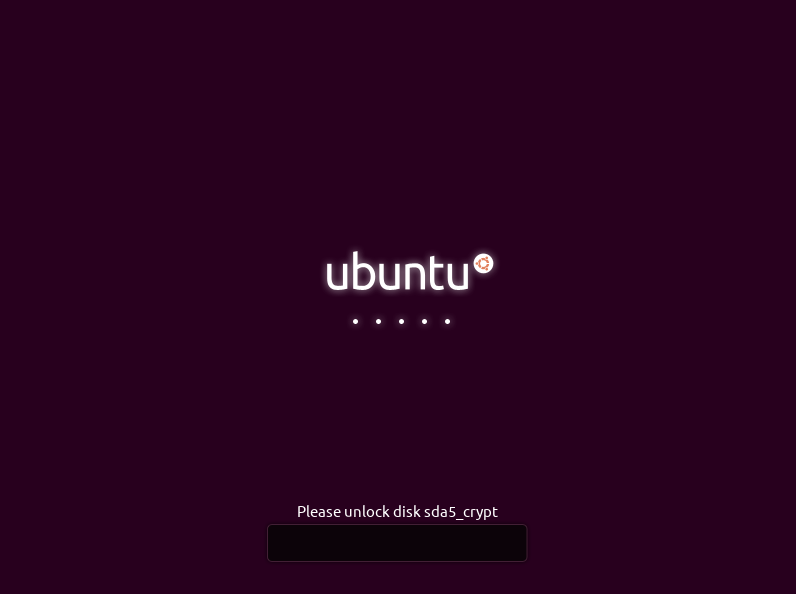

Ir (jautājums)kas neļauj Ubuntu parādīt luks atšifrēšanas ekrānu, ja tas tiek palaists ar galvām. Tā ir tur, un jūs varat akli ievadīt paroli, pēc tam Ubuntu sāk darboties normāli. Veiciet šos soļus:

Sākas galvas. Ja nekas nav jādara, Ubuntu sāksies automātiski.

Pēc brīža tiks parādīts melns ekrāns ar baltu uzrakstu pēdējās rindās:

Locking TPM2 platform hierarchy... Starting the new kernel

Šīs rindas norāda, ka Ubuntu tiek palaists.

Pagaidiet 5 sekundes un pēc tam ievadiet savu paroli („12345678“, ja to palaižat pirmo reizi), kam seko Ievadiet.

Tagad redzēsiet parasto Ubuntu ekrānu. Pirmo reizi startējot, ir jāpabeidz sākotnējā konfigurācija.

Darba sākšana¶

Pēc iegādes paroles tiek iestatītas kā noklusējuma vērtība, un jums tās ir jāmaina:

Pēc sistēmas palaišanas nospiediet Enter („Default Boot“), ja NitroPad nav parādījis nekādas kļūdas un Nitrokey iedegas zaļā krāsā (skatīt iepriekš).

Pēc tam sistēma lūgs ievadīt piekļuves frāzi, lai atšifrētu cieto disku. Sākotnēji parole ir „12345678“. Tas tika mainīts 10.04.2024. versijā, tāpēc, ja „12345678“ nedarbojas, izmēģiniet veco noklusējuma iestatījumu: „PleaseChangeMe“.

Pēc tam sistēma jums palīdzēs izveidot lietotāja kontu. Pēc tam jums vajadzētu būt veiksmīgi iestartējušam sistēmu un jau varētu to normāli lietot.

Open the pre-installed Nitrokey App and change the PINs of your Nitrokey. To learn more about how to change the PINs, please refer to chapter Change User and Admin PIN.

Mainiet diska šifrēšanas paroli. Lai uzzinātu vairāk par to, kā mainīt diska šifrēšanas paroli, skatiet nodaļu Diska šifrēšanas paroles maiņa. Šī frāze atšķiras no lietotāja konta’frāzes.

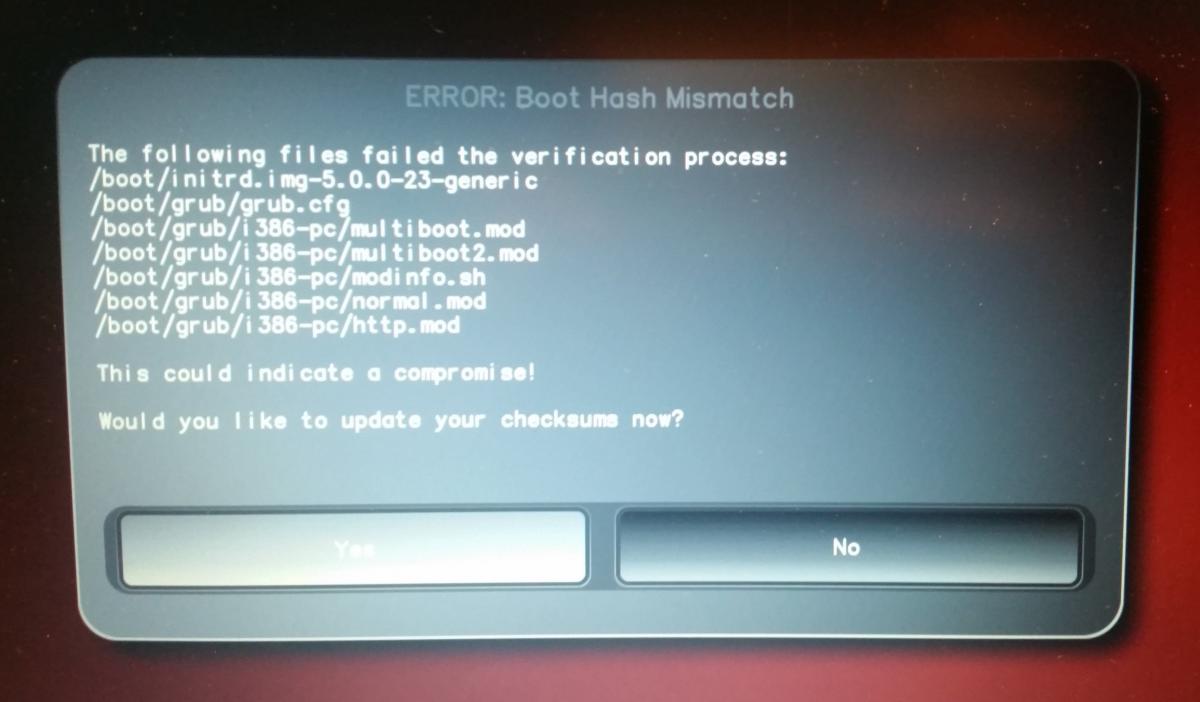

Uzvedība pēc sistēmas atjaunināšanas¶

The NitroPad and NitroPC firmware checks certain system files for changes. If your operating system has updated important components, you will be warned the next time you boot the NitroPad or NitroPC. This could look like this, for example:

That’s why it’s important to restart your NitroPad or your NitroPC under controlled conditions after a system update. Only when the new status has been confirmed can you leave the device unattended again. Otherwise, you will not be able to distinguish a possible attack from a system update. Detailed instructions for a system update can be found here.