QubesOS¶

Verificação de Hardware Selado¶

If you have ordered the unit with the option “sealed screws and sealed bag”, please verify the sealing before unpacking. If you do not know what this means, skip this section.

Procedimento de início seguro¶

With the NitroPad and NitroPC, malicious changes to the BIOS, operating system, and software can be easily detected. For example, if you left your NitroPad in a hotel room, you can use your Nitrokey to check if it has been tampered with while you were away. If an attacker modifies the NitroPad’s firmware or operating system, the Nitrokey will detect this (instructions below).

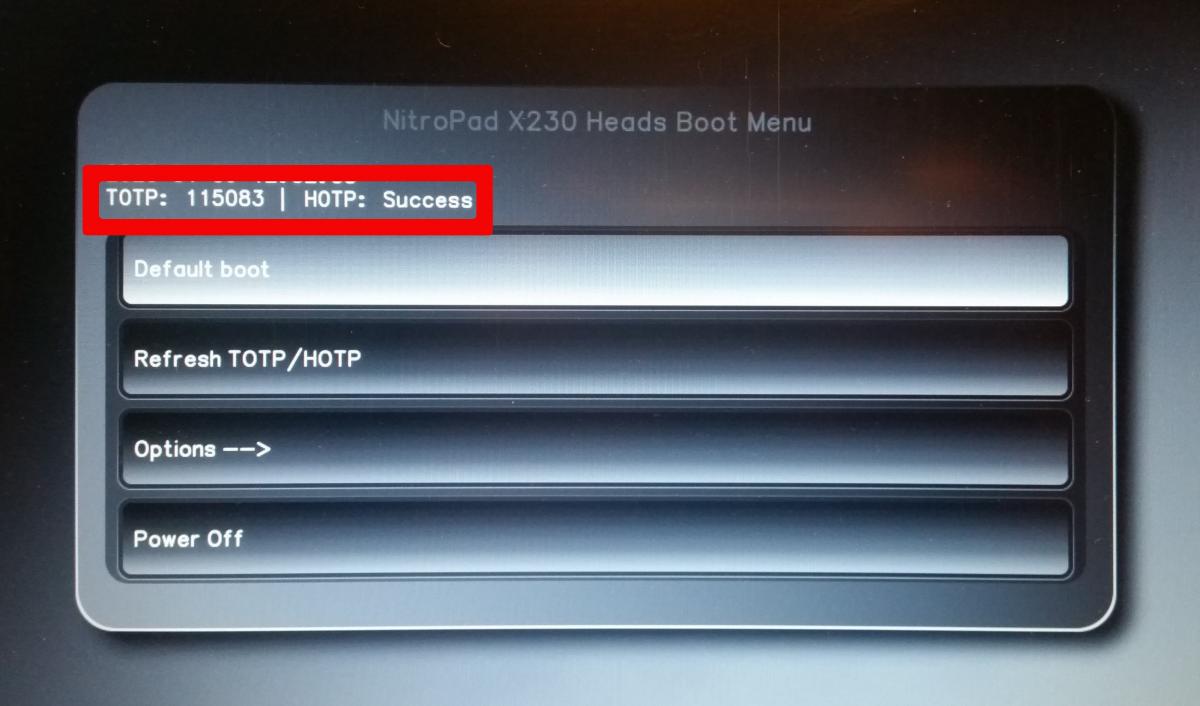

Each time you start the NitroPad or the NitroPC, you should - if possible - connect your Nitrokey. If the Nitrokey is plugged in and the system has not been modified, the following screen will appear when it is turned on.

The box marked in red contains the information that the BIOS has not been changed and that the shared secret of the NitroPad or the NitroPC and the Nitrokey match. But this information is not sufficient, because an attacker could have faked it. If at the same time the Nitrokey also flashes green, everything is fine. An attacker would have to have had access to the NitroPad or NitroPC and Nitrokey to achieve this result. It is therefore important that you do not leave both devices unattended.

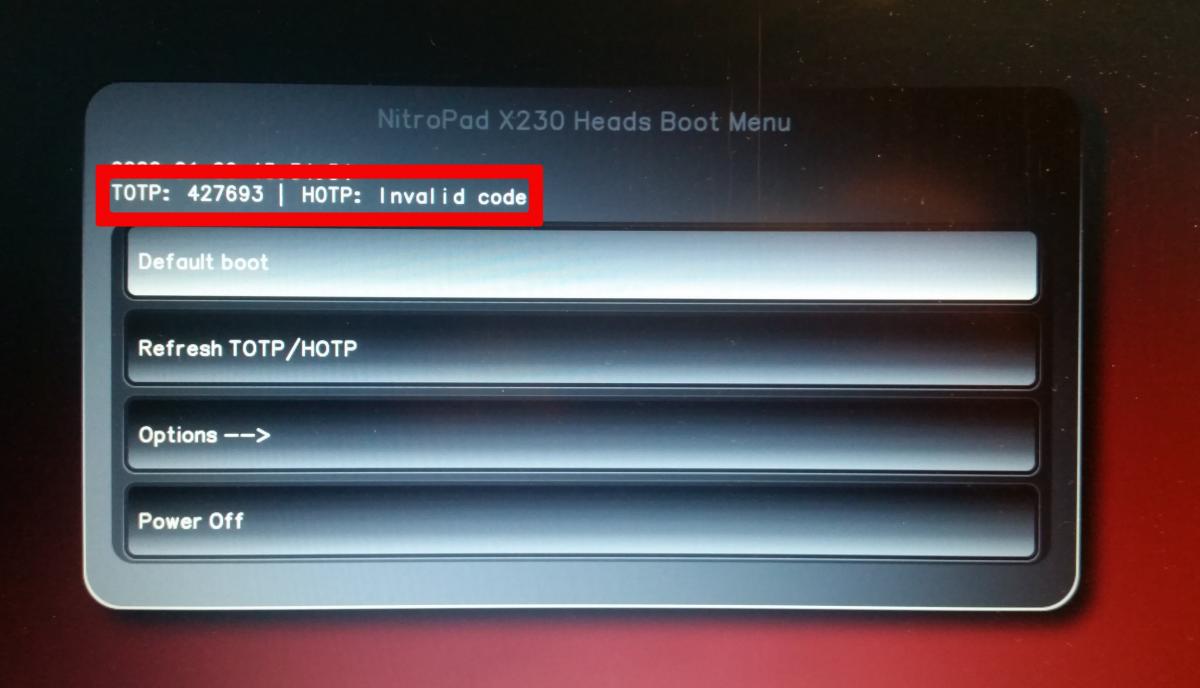

If the information on the NitroPad or NitroPC does not match the information on the Nitrokey, the background would turn red and the message “Invalid Code” would appear. This could indicate that manipulation has taken place.

Como pode ser o processo de arranque se o sistema tiver sido alterado (por exemplo, após uma actualização) e que mensagens de erro podem de outra forma ocorrer é descrito mais abaixo.

Dica

The NitroPad and NitroPC can also be started without the Nitrokey. If you don’t have the Nitrokey with you, but are sure that the hardware has not been manipulated, you can boot your system without checking.

Como Começar¶

Após a compra, as senhas são definidas para um valor padrão e devem ser alteradas por você:

Prima Enter («Default Boot») após arrancar o sistema, desde que o NitroPad não tenha mostrado nenhum erro e a Nitrokey esteja acesa a verde (ver acima).

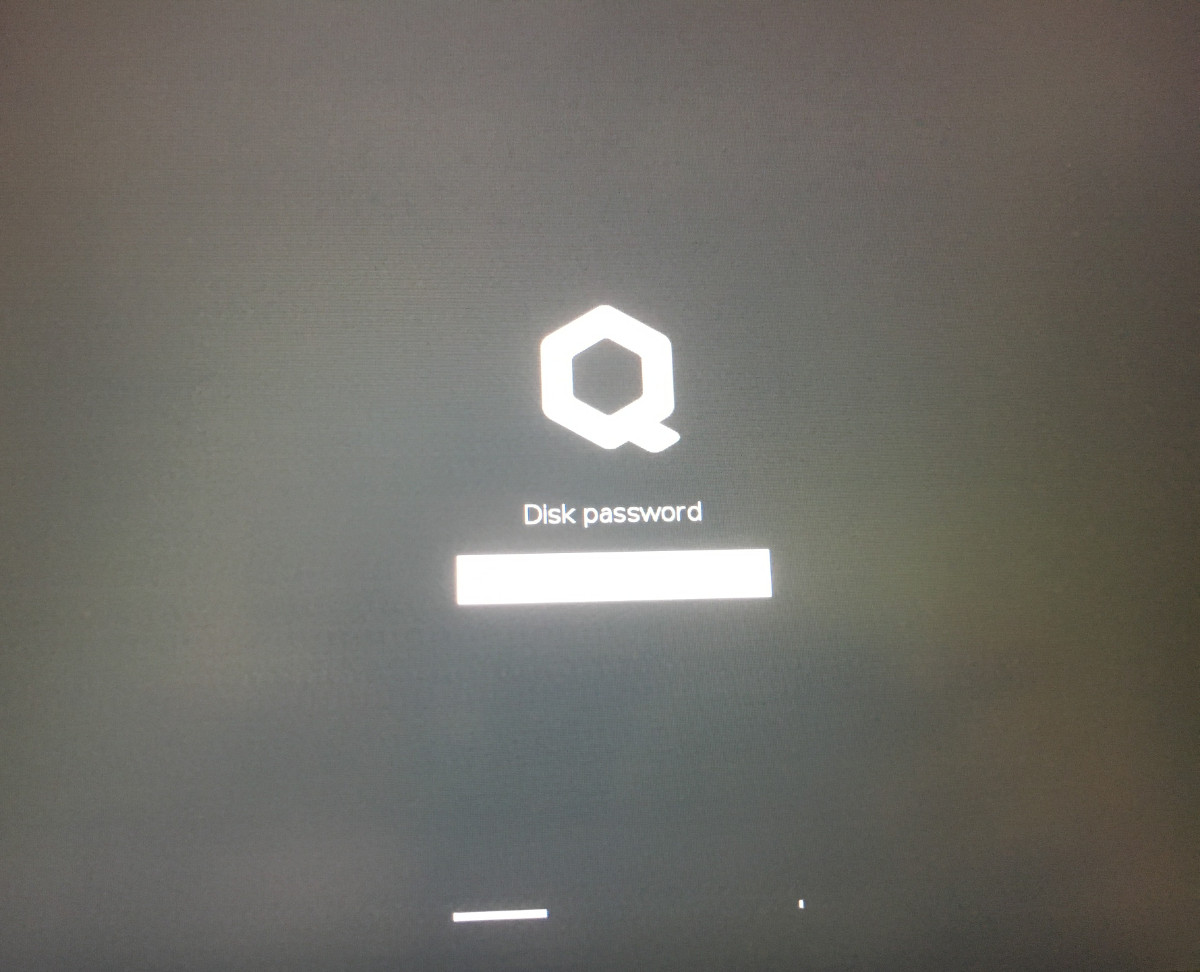

Next, the system will prompt you to enter the passphrase to decrypt the hard disk. The passphrase is initially «12345678».

O sistema irá então guiá-lo através do processo de criação de uma conta de utilizador. Depois disso, você deve ter iniciado o sistema com sucesso e já pode usá-lo normalmente.

Open the pre-installed Nitrokey App and change the PINs of your Nitrokey as described here.

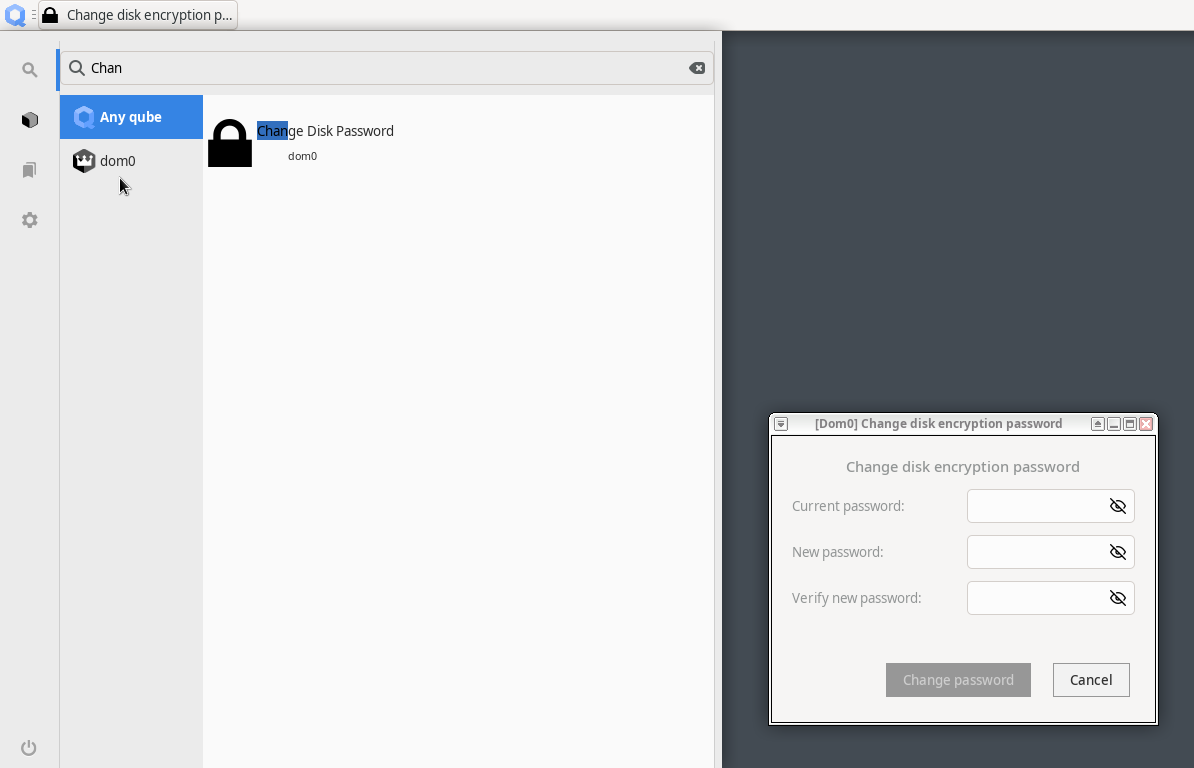

Change the passphrase for the hard disk encryption by searching in the Qubes Menu for «Change Disk Passwort». This passphrase is different from your user acount’s passphrase.

Os NitroPads são fornecidos com a imagem de instalação mais recente do Qubes OS, que precisa de ser actualizada após a instalação porque não contém todas as correcções de segurança mais recentes. Para atualizar, utilize o Gestor de Actualizações, conforme descrito em Documentação Qubes.

Nota

Especificamente para o NitroPad V54, a imagem de instalação do Qubes 4.2.3 contém um erro que limita a utilização apenas da resolução de ecrã mais elevada. Este erro é corrigido após a atualização do dom0 e a reinicialização.

Comportamento após uma atualização do sistema¶

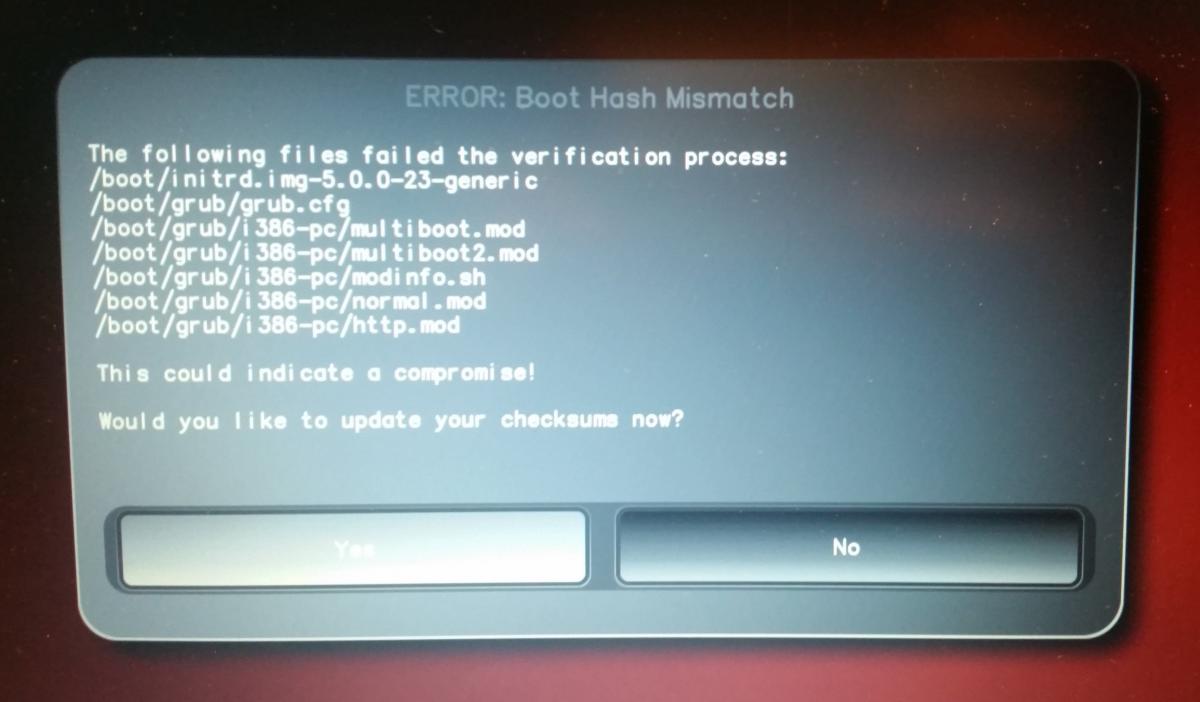

The NitroPad and NitroPC firmware checks certain system files for changes. If your operating system has updated important components, you will be warned the next time you boot the NitroPad or NitroPC. This could look like this, for example:

That’s why it’s important to restart your NitroPad or your NitroPC under controlled conditions after a system update. Only when the new status has been confirmed can you leave the device unattended again. Otherwise, you will not be able to distinguish a possible attack from a system update. Detailed instructions for a system update can be found here.

Failed to Start Load Kernel Modules¶

Durante o arranque do sistema, o erro «Falha no arranque dos Módulos de Carga do Kernel» é exibido. Esta é uma questão conhecida que não é crítica e pode ser ignorada.