リモートアクセスウォークスルー¶

このドキュメントは、「リモートアクセス」のトピックを徹底的に紹介することを目的としており、**特定のメソッドを選択する理由**という判断材料も含まれています。このトピックに精通している方は、 リモートアクセスの方法を比較する に直接アクセスすることをお勧めします。

何が?なぜ?¶

どこからでもNextBoxにアクセスしたい、これはインターネットルーターを介してインターネットからNextBoxにアクセスしたいということです。

それに加えて、自分のデータ(トラフィック)が、自分以外の誰かに読まれないようにしたいものです。最近では、`HTTPS`_を使用することでこれを実現していますが、これは`TLS`_によって駆動されています。

URL(nitrokey.com)のすぐ隣には、この小さな南京錠がありますが、これは翻訳すると次のようになります。このウェブサイトは暗号化された接続を提供しており、あなたのブラウザ(クライアント)とNitrokeyサーバー間のすべてのトラフィックは誰にも読めません。

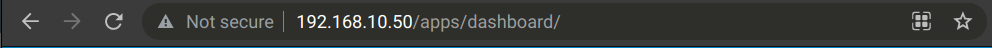

NextBoxが正しくセットアップされ、初めてダッシュボードが表示されると、ブラウザのURLバーは次のようになります。

この場合、ローカルIP(192.168.10.50)が使用されていますが、これはローカルネットワークに固有のもので、``nextbox.local``に相当します。not secure*と警告表示は、接続が**暗号化されていない**という情報を伝え、*https*の代わりに*http*を使用しています。詳しくはこちらをご覧ください。`HTTP vs. HTTPS`_を参照してください。

当然のことながら、NextBoxへのアクセスは安全でなければならず、*https*を使って暗号化する必要があります。このガイドでは、お客様のニーズに合わせて、この目標を達成するためのさまざまなアプローチを説明します。

Nitrokeyバックワードプロキシの使用¶

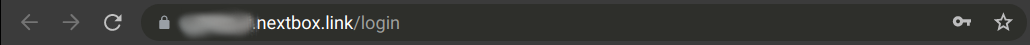

This method is by far the easiest to set up and use your NextBox from everywhere. The only thing to do is to go to Remote Access and Backwards Proxy inside the NextBox-App, insert a sub-domain you want to use and click Enable Quickstart Remote Access. From now on you can access your NextBox using a URL like this:

南京錠は、あなたのデータ(``[subdomain].nextbox.link``のURLを使用している場合)が暗号化されていることを示しています。

ここまではいいのですが、待ってください。これは使えるのですが、2つの大きな欠点があります。1つはパフォーマンス、もう1つはエンド・ツー・エンドの暗号化です。

パフォーマンス¶

バックワードプロキシは次のような仕組みになっています。あなたのNextBoxはNitrokey Proxyサーバーに接続し、(逆方向の)チャンネルを開きます。NextBoxがあなたのコンピュータのすぐそばにあっても、トラフィックはあなたのコンピュータからインターネットに入り、Nitrokeyサーバに行き、そしてあなたのNextBoxに戻ってくるのです。

簡単に言えば、すべてのトラフィックは、NextBoxに直接接続するのではなく、NextBoxに向かって長い距離を移動しなければならないということです。これは基本的にすべてのプロキシの欠点です。ユーザーにとっては、データ転送が直接接続よりも遅くなるという効果があります。

チェーン化されたエンド・ツー・エンドの暗号化¶

もうひとつの欠点は、トラフィックが完全にはエンドツーエンドで暗号化されないことです。データは暗号化されていますが、クライアント(ブラウザ)からNitrokeyサーバーまでの経路のみが暗号化されており、そこでデータは復号化され、再度暗号化されてNextBoxに送信されます。

技術的には、このサーバーを管理している者が、このプロキシを使用してサーバーを通過するトラフィックを読み取る可能性があるため、基本的にはNitrokeyを信頼する必要があります。 Nitrokeyがそのようなことをすることはありませんが、誰かがこのサーバーを侵害してあなたのトラフィックを読み取る可能性は一定のリスクとして残っています。

もちろん、もっと良い方法があるとは思いますが、個人的な利用シーンによってはこれで十分だと思います。

独自の証明書を取得する¶

この方法は、NextBoxにリモートアクセスする際に、最高のパフォーマンスと真のエンド・ツー・エンドの暗号化を実現し、最も安全な方法であることは明らかですが、いくつかの追加設定が必要になります。まず最初に、独自の証明書による暗号化とは何か、何が必要なのかを簡単にご紹介します。

NextBoxのパブリック(サブ)ドメインを取得します。¶

NextBoxには機能(ダイナミックDNSの設定)が搭載されており、いわゆる*dynamic DNSプロバイダ*を使って、NextBox用の公開サブドメインを簡単に登録することができます(ここでは`deSEC`_)。このサービスは完全に無料で、非営利団体です。

`deSEC`_で登録したサブドメインは、証明書を取得するために必要な、公開されたユニークなものとなるため、これは証明書を取得する前の非常に重要なステップとなります。

ステップ・バイ・ステップのDNS&amp、TLS¶

これは複雑に聞こえるかもしれませんが、NextBoxにはこのプロセスを乗り越えるために必要なものがすべて含まれています。

Nextcloud NextBox-Appに移動します。

リモートアクセス"->"ガイド付きダイナミックDNS "をクリックする。

最初の入力フィールドに、あなたがアクセス可能な有効なEメールアドレスを入力してください。

あなたのNextBoxが利用できる完全なサブドメインを挿入してください。ここでは`deSEC`_が使われているので、あなたのサブドメインは常に*dedyn.io*で終わらなければなりませんので、以下のようになります。

mynextbox.dedyn.io`deSEC`_にあなたのドメインとメールを登録しようとします。選択したサブドメインがすでに使用されている場合は、失敗することがありますので、その場合は別のサブドメインを選択してください。

メールが届きますので、リンクをクリックしてお客様のメールであることを確認してください。

ステップ2では、検証リンクをクリックしてキャプチャを完了した後に受け取った*トークン*を入力する必要があります。

今、あなたはあなた自身のサブドメインの所有者です。このサブドメインにアクセスしてみると、インターネットルーターにしか到達しないことがわかります。これは、ルーターがインターネットへのドアであり、特定のトラフィックをNextBoxに転送したいことをルーターに認識させる必要があるためです。これが完了すると、ブラウザで登録したサブドメインにアクセスすると、NextBox' Nextcloudインスタンスが表示されます。

ここまでくれば、あと一歩のところまで来ている。

Nextcloud NextBox-Appに移動します。

HTTPS / TLS"」をクリックします。

ボタン "Enable TLS" をクリックします。

証明書の取得にはしばらく時間がかかります。

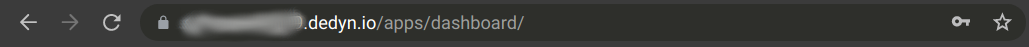

その後すぐに、暗号化されたNextBoxのサブドメインに自動的にリダイレクトされ、以下のような表示になります。

あなただけのサブドメイン、証明書、完全にエンドツーエンドで暗号化されたNextcloudが完成しました。

問題が発生した場合は、:doc:`Remote Access Section<index>`内の他の記事をお読みください。