QubesOS¶

注釈

NitroPad T480sのオーディオ(ジャック)ポートが自動的に動作しません。接続されているヘッドホンを手動で選択するには、`pavucontrol`というプログラムをインストールし、「出力デバイス」で接続されているヘッドホンを選択してください。

密封されたハードウェアの検証¶

If you have ordered the unit with the option “sealed screws and sealed bag”, please verify the sealing before unpacking. If you do not know what this means, skip this section.

確実な起動手順¶

初回始動の前に、`Secure Starting Procedure<../secure-starting-procedure.html>`__ をよく理解しておく必要がある。

はじめに¶

購入後、パスワードは初期値に設定されており、お客様ご自身で変更していただく必要があります。

システムを起動した後、NitroPadにエラーが表示されず、Nitrokeyが緑色に点灯していれば、Enterキー(「デフォルトブート」)を押してください(上記参照)。

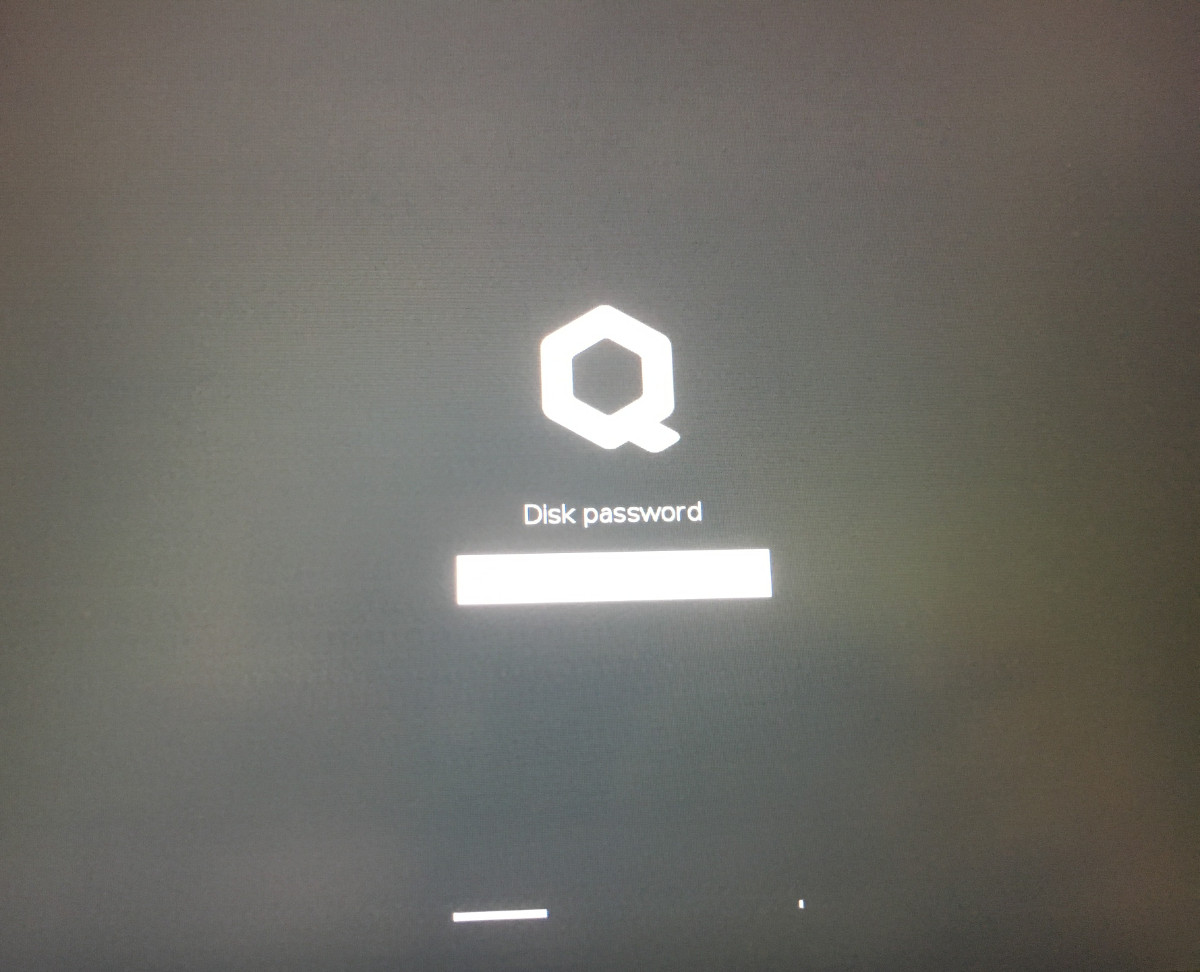

Next, the system will prompt you to enter the passphrase to decrypt the hard disk. The passphrase is initially "12345678".

その後、システムがユーザーアカウントの作成プロセスを案内してくれます。その後、システムの起動に成功し、通常通り使用できるようになります。

Open the pre-installed Nitrokey App and change the PINs of your Nitrokey as described here.

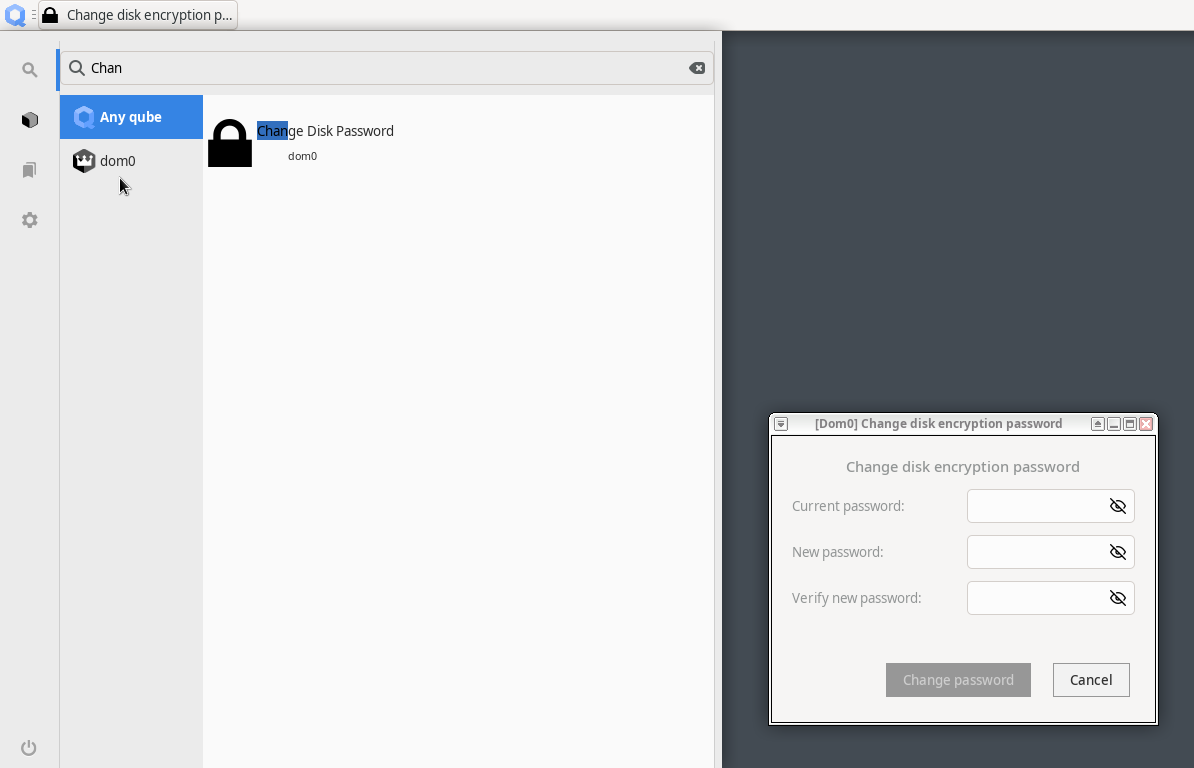

Qubesメニューの "Change Disk Passwort "でハードディスク暗号化のパスフレーズを変更します。このパスフレーズはユーザーアカウントのパスフレーズとは異なります。

NitroPad は Qubes OS の最新のインストールイメージで出荷されますが、最新のセキュリ ティ修正がすべて含まれていないため、インストール後にアップデートが必要です。アップデートするには、`Qubes Documentation<https://www.qubes-os.org/doc/how-to-update/>`__に記載されているように、アップデートマネージャを使用してください。

注釈

特にNitroPad V54用のQubes 4.2.3インストールイメージには、最高画質でのみ使用するように制限するバグが含まれています。これは、dom0をアップデートして再起動すると修正されます。

システムアップデート後の動作について¶

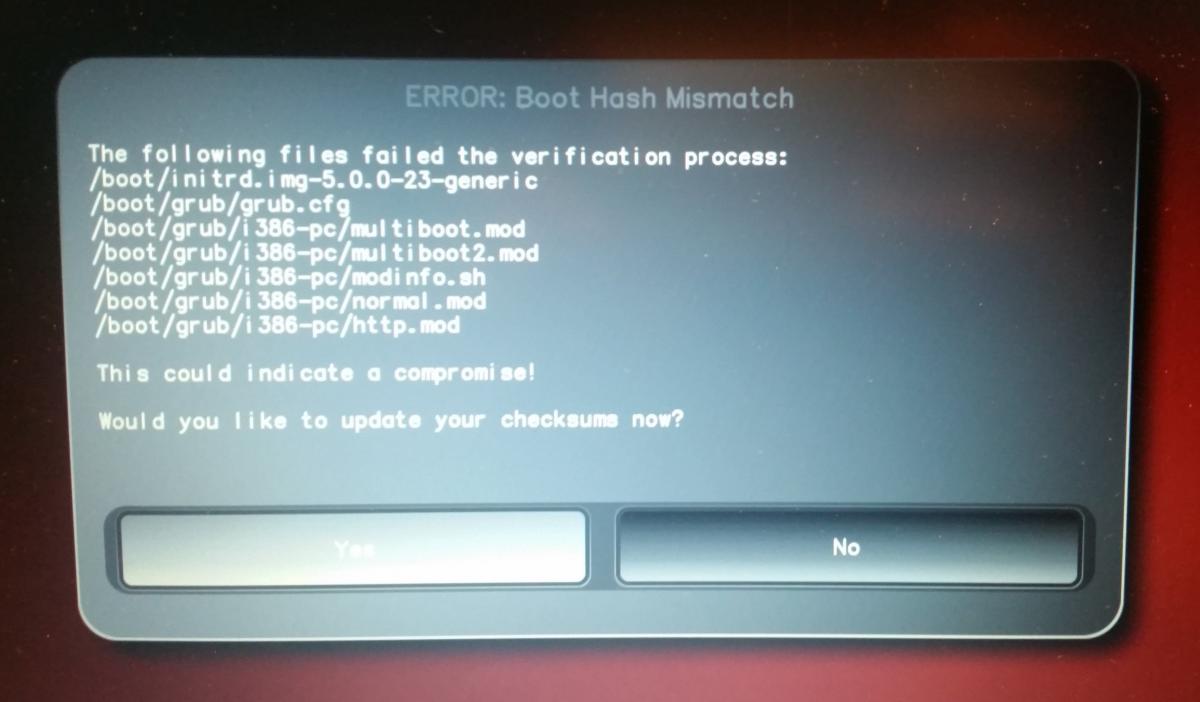

The NitroPad and NitroPC firmware checks certain system files for changes. If your operating system has updated important components, you will be warned the next time you boot the NitroPad or NitroPC. This could look like this, for example:

That’s why it’s important to restart your NitroPad or your NitroPC under controlled conditions after a system update. Only when the new status has been confirmed can you leave the device unattended again. Otherwise, you will not be able to distinguish a possible attack from a system update. Detailed instructions for a system update can be found here.

Failed to Start Load Kernel Modules¶

システムの起動時に、エラー "Failed to start Load Kernel Modules" が表示されます。` これは既知の問題で、<https://github.com/QubesOS/qubes-issues/issues/2638>`__ は重要ではないので無視できます。