Active DirectoryによるWindowsログオンとS/MIMEメールの暗号化¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

このドライバーはまだ開発/テスト中であることをご了承ください。あなたの経験を私たちに教えてください。私たちの`コンタクトページ<https://www.nitrokey.com/contact>`_をご覧ください。

前提条件¶

このガイドは、「Active Directory Certificate Services」の役割を持つActive Directoryサーバーがインストールされ、サーバー上で動作していることを前提としています。本ガイドは、Nitrokey Storage 2およびNitrokey Pro 2のみを対象としています。

OpenPGP-CSPのインストール¶

この手順は、クライアントがOpenPGP-CSPドライバーを使用するために必要です。お使いのシステム・アーキテクチャ用のインストーラー・ファイル「SetupOpenPGPCsp」の`最新バージョン<https://github.com/vletoux/OpenPGP-CSP/releases/tag/1.3>`_、64ビット・システム用の「SetupOpenPGPCsp_x64.msi」をダウンロードしてインストールします。

テンプレートでこのドライバーの使用を強制するために、サーバーにもドライバーをインストールしておくとよいでしょう(下記参照)。

サーバー側での証明書テンプレートの作成¶

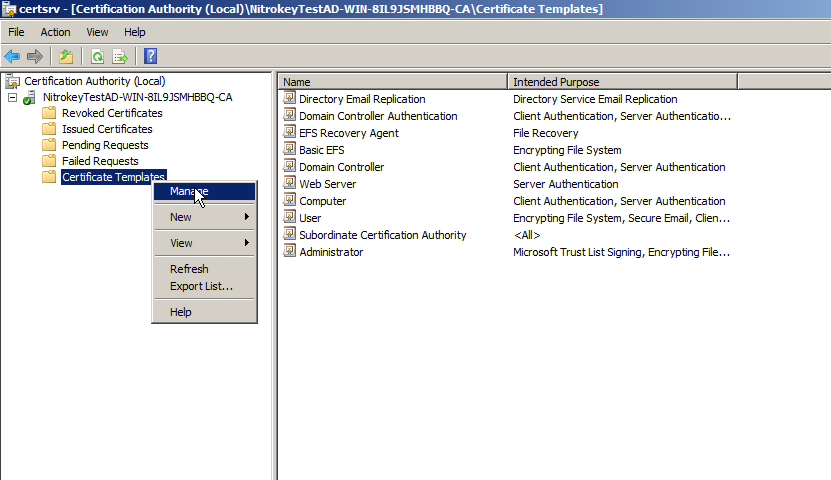

Active Directory Server上でcertsrv.mscを開き、証明書テンプレートを管理する。証明書テンプレート」を右クリックし、「管理」を選択する。

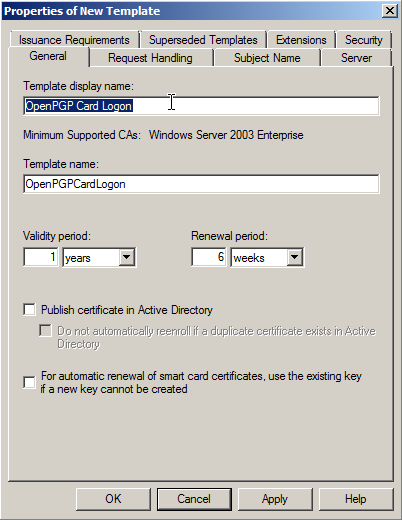

Smartcard Logon」テンプレートを右クリックして「Duplicate」をクリックすると、この標準テンプレートをベースにした新しいテンプレートが作成されます。テンプレートの名前を「OpenPGP Card Logon and Email」などと変更します。

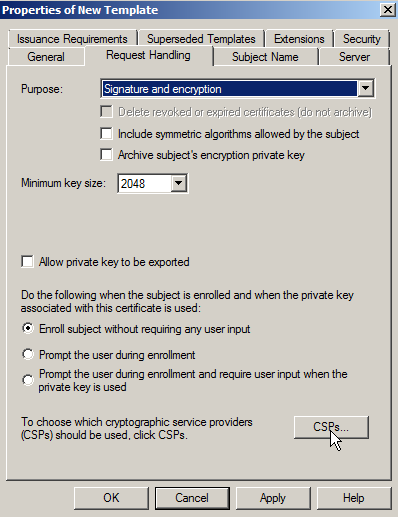

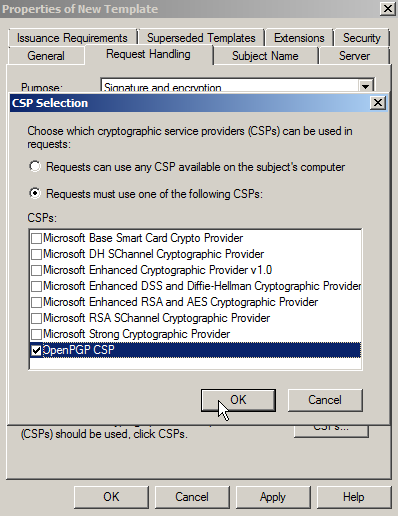

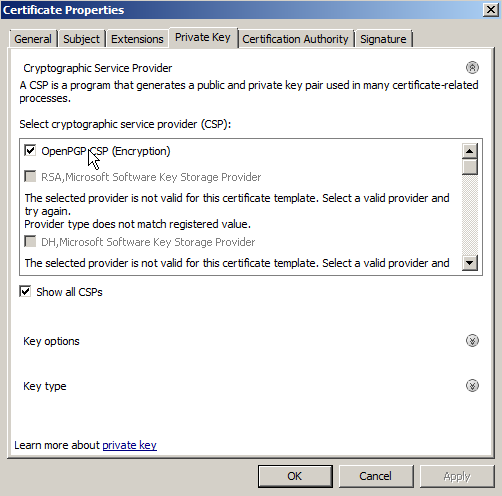

リクエスト処理」では、唯一の暗号化サービスプロバイダとしてOpenPGP-CSPを選択することができます(「CSPs...」と書かれたボタンをクリック)。この機能を利用するには、サーバーにもドライバーをインストールする必要があり、事前にNitrokeyを挿入する必要があります。これはオプションです。どのCSPを使用するかは、ユーザーに選択させることができます。

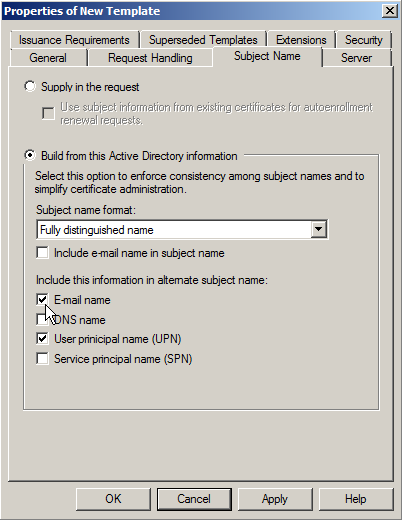

S/MIMEメールの暗号化を有効にするには、「Subject name」に進みます。チェックボックス「E-Mail name」にチェックを入れます(注意:ユーザーのメールアドレスは、対応するActive Directoryのフィールドに保存する必要があります)。

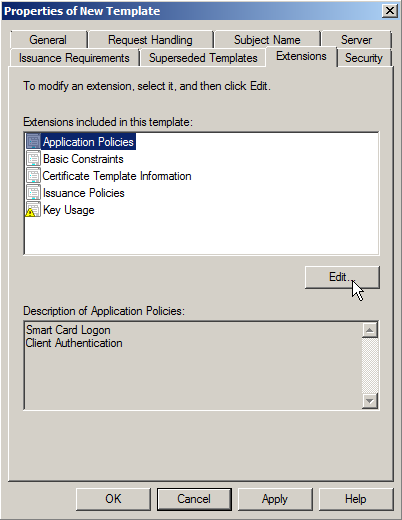

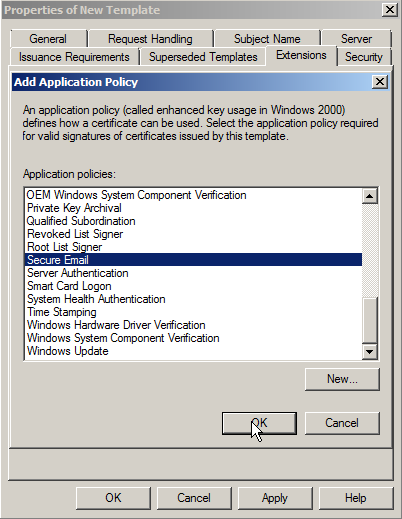

その後、「拡張機能」に進み、アプリケーションのガイドラインを編集し、「Secure Email」を追加します。

クライアント(ドメインメンバー)に証明書を要求する¶

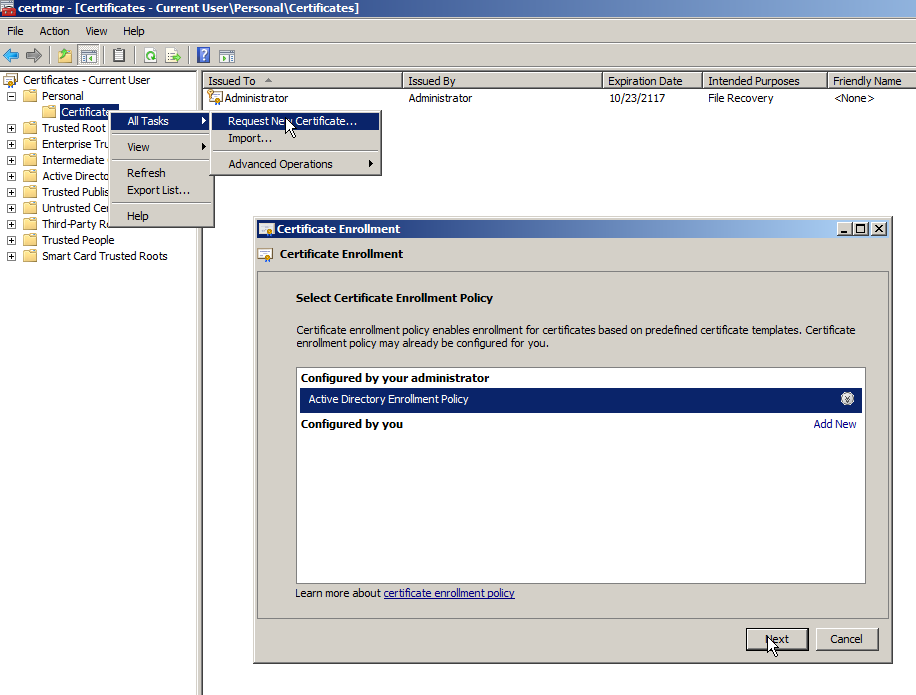

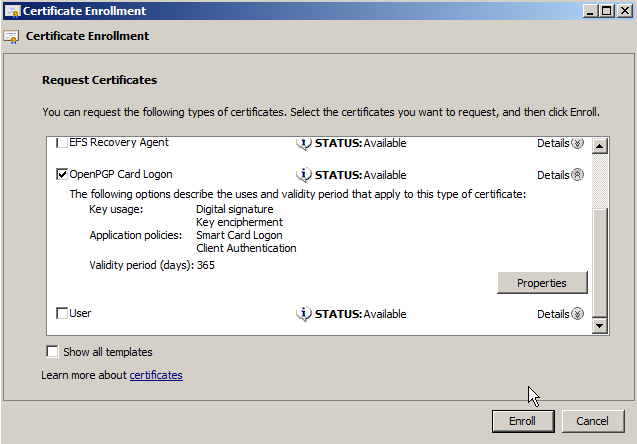

ドメインメンバーの証明書を要求するには、certmgr.mscを開く必要があります。Personal->Certificates "フォルダを右クリックし、"All Tasks->Request New Certificate "をクリックし、ADで作成したテンプレートを選択する。

OpenPGP-CSPの使用を強制していない場合は、ここで選択する必要があります。

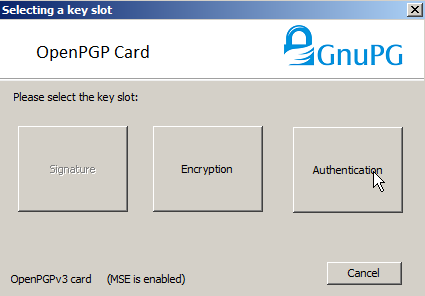

次に、証明書の認証スロットを選択します。

You are now ready to logon on the computer with the Nitrokey instead of your password and you can use S/MIME email encryption/signing with the Nitrokey. The driver has to be installed on every computer you want to use the certificate on.