Chiffrement du courrier électronique S/MIME¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Conditions préalables¶

Il existe deux normes largement utilisées pour le cryptage des e-mails.

OpenPGP/GnuPG est populaire parmi les particuliers,

S/MIME/X.509 est surtout utilisé par les entreprises.

If you are in doubt which one to choose, you should use OpenPGP, see here (not applicable for the Nitrokey HSM 2, the Nitrokey HSM 2 currently supports the S/MIME/X.509 standard though, therefore the rest of the guide is applicable for the HSM 2 and other Nitrokeys). This page describes the usage of S/MIME email encryption.

You need to purchase a S/MIME certificate (e.g. at CERTUM) or may already got one by your company. Furthermore, you need to install OpenSC on your System. While GNU/Linux users usually can install OpenSC over the package manager (e.g. sudo apt install opensc on Ubuntu), macOS and Windows users can download the installation files from the OpenSC page.

Note

Les utilisateurs de Windows avec un système 64 bits (standard) doivent installer à la fois la version 32 bits et la version 64 bits d’OpenSC !

Importer une clé et un certificat existants¶

Les instructions suivantes sont basées sur le wiki d’OpenSC. Nous supposerons que tu as déjà obtenu une paire clé-certificat sous la forme d’un fichier .p12. Jette un coup d’œil à la page du wiki si tu as obtenu un fichier de clé et de certificat séparé.

To open the Windows command line please push the Windows-key and R-key. Now type ‘cmd.exe’ in the text field and hit enter. To open a Terminal on macOS or GNU/Linux please use the application search (e.g. spotlight on macOS).

To make these commands as simple as possible, the .p12 file needs to be in your home folder. On Windows this is usually C:\Users\yourusername and on macOS and GNU/Linux system it will be /home/yourusername. If you do not store the .p12 file there, you have to adapt the path in the commands below. Please plug in the Nitrokey before submitting the commands.

En supposant que votre fichier de certificat de clé soit “myprivate.p12”, les commandes pour Windows ressemblent à ceci :

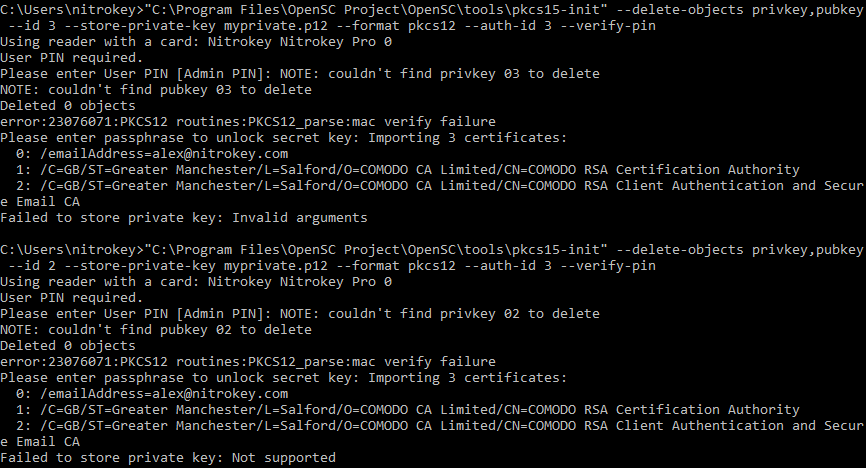

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

et sur macOS et GNU/Linux, ce sera

$ pkcs15-init --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

$ pkcs15-init --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

Les deux commandes copient la paire clé-certificat dans le slot 2 (nécessaire au décryptage des emails) et le slot 3 (nécessaire à la signature). Le résultat ressemble à ceci sur les deux systèmes :

Veuillez noter qu’il y aura des messages d’erreur qui peuvent être ignorés (voir l’exemple ci-dessus). Vous avez maintenant la paire clé-certificat chargée sur la Nitrokey.

Utilisation¶

Vous trouverez de plus amples informations sur l’utilisation de ces pages :