Crittografia e-mail S/MIME¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Prerequisiti¶

Ci sono due standard ampiamente utilizzati per la crittografia delle e-mail.

OpenPGP/GnuPG è popolare tra gli individui,

S/MIME/X.509 è usato soprattutto dalle imprese.

If you are in doubt which one to choose, you should use OpenPGP, see here (not applicable for the Nitrokey HSM 2, the Nitrokey HSM 2 currently supports the S/MIME/X.509 standard though, therefore the rest of the guide is applicable for the HSM 2 and other Nitrokeys). This page describes the usage of S/MIME email encryption.

You need to purchase a S/MIME certificate (e.g. at CERTUM) or may already got one by your company. Furthermore, you need to install OpenSC on your System. While GNU/Linux users usually can install OpenSC over the package manager (e.g. sudo apt install opensc on Ubuntu), macOS and Windows users can download the installation files from the OpenSC page.

Nota

Gli utenti di Windows con sistema a 64 bit (standard) devono installare entrambe le versioni, quella a 32 bit e quella a 64 bit di OpenSC!

Importare la chiave e il certificato esistenti¶

Le seguenti istruzioni sono basate sul wiki di OpenSC. Assumiamo che abbiate già una coppia chiave-certificato come file .p12. Per favore date un’occhiata alla pagina del wiki, se avete un file chiave e certificato separati.

To open the Windows command line please push the Windows-key and R-key. Now type ‘cmd.exe’ in the text field and hit enter. To open a Terminal on macOS or GNU/Linux please use the application search (e.g. spotlight on macOS).

To make these commands as simple as possible, the .p12 file needs to be in your home folder. On Windows this is usually C:\Users\yourusername and on macOS and GNU/Linux system it will be /home/yourusername. If you do not store the .p12 file there, you have to adapt the path in the commands below. Please plug in the Nitrokey before submitting the commands.

Supponendo che il vostro file di certificato-chiave sia “myprivate.p12”, i comandi per Windows sono questi:

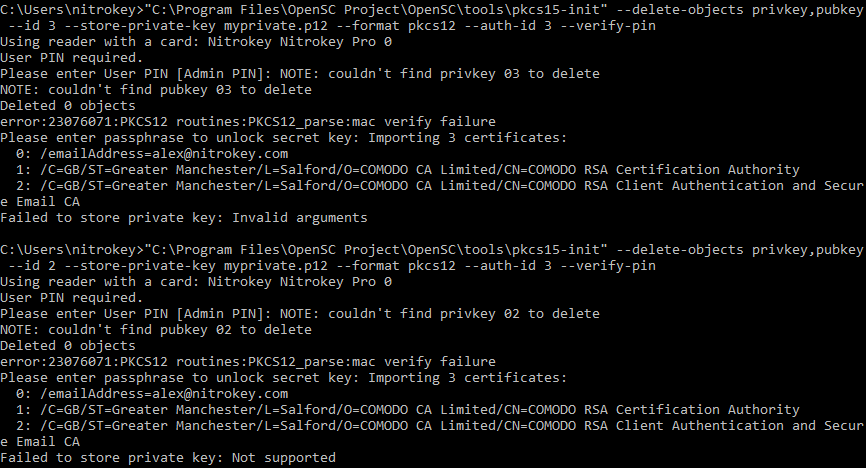

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

e su macOS e GNU/Linux sarà

$ pkcs15-init --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

$ pkcs15-init --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

I due comandi copiano la coppia chiave-certificato nello slot 2 (necessario per decifrare le email) e nello slot 3 (necessario per la firma). L’output appare su entrambi i sistemi qualcosa di simile a questo:

Notate che ci saranno dei messaggi di errore che possono essere tranquillamente ignorati (vedi l’esempio di output qui sopra). Ora avete la coppia chiave-certificato caricata sulla Nitrokey.

Uso¶

Potete trovare ulteriori informazioni sull’uso in queste pagine: