S/MIME e-mail encryptie¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Vereisten¶

Er zijn twee algemeen gebruikte normen voor e-mailversleuteling.

OpenPGP/GnuPG is populair bij particulieren,

S/MIME/X.509 wordt meestal door ondernemingen gebruikt.

Als je twijfelt welke je moet kiezen, moet je OpenPGP gebruiken, zie hier (niet van toepassing op de Nitrokey HSM 2, de Nitrokey HSM 2 ondersteunt momenteel echter de S/MIME/X.509 standaard, daarom is de rest van de gids van toepassing op de HSM 2 en andere Nitrokeys). Deze pagina beschrijft het gebruik van S/MIME e-mailcodering.

You need to purchase a S/MIME certificate (e.g. at CERTUM) or may already got one by your company. Furthermore, you need to install OpenSC on your System. While GNU/Linux users usually can install OpenSC over the package manager (e.g. sudo apt install opensc on Ubuntu), macOS and Windows users can download the installation files from the OpenSC page.

Notitie

Windows gebruikers met een 64-bit systeem (standaard) moeten zowel de 32-bit als de 64-bit versie van OpenSC!

Importeren van bestaande sleutel en certificaat¶

De volgende instructies zijn gebaseerd op de wiki van OpenSC. We gaan ervan uit dat u al een sleutel-certificaat-paar heeft als een .p12 bestand. Kijk aub op de wiki pagina, als u een apart sleutel en certificaat bestand heeft.

To open the Windows command line please push the Windows-key and R-key. Now type ‘cmd.exe’ in the text field and hit enter. To open a Terminal on macOS or GNU/Linux please use the application search (e.g. spotlight on macOS).

To make these commands as simple as possible, the .p12 file needs to be in your home folder. On Windows this is usually C:\Users\yourusername and on macOS and GNU/Linux system it will be /home/yourusername. If you do not store the .p12 file there, you have to adapt the path in the commands below. Please plug in the Nitrokey before submitting the commands.

Ervan uitgaande dat uw sleutel-certificaat bestand ‘myprivate.p12’ is, zien de commando’s voor Windows er als volgt uit:

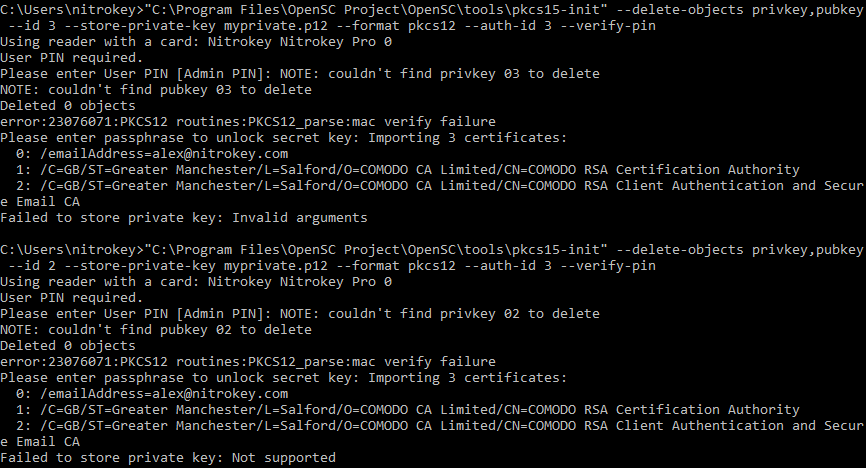

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

en op macOS en GNU/Linux zal het zijn

$ pkcs15-init --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

$ pkcs15-init --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

De twee commando’s kopiëren het sleutel-certificaat paar naar slot 2 (nodig voor het ontcijferen van emails) en slot 3 (nodig voor het ondertekenen). De uitvoer ziet er op beide systemen ongeveer zo uit:

Merk op dat er foutmeldingen zullen zijn die veilig genegeerd kunnen worden (zie uitvoer voorbeeld hierboven). U heeft nu het sleutel-certificaat paar op de Nitrokey geladen.

Gebruik¶

Meer informatie over het gebruik vindt u op deze pagina’s: