Szyfrowanie poczty elektronicznej S/MIME¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Wymagania wstępne¶

Istnieją dwa powszechnie stosowane standardy szyfrowania poczty elektronicznej.

OpenPGP/GnuPG jest popularny wśród użytkowników indywidualnych,

S/MIME/X.509 jest najczęściej używany przez przedsiębiorstwa.

If you are in doubt which one to choose, you should use OpenPGP, see here (not applicable for the Nitrokey HSM 2, the Nitrokey HSM 2 currently supports the S/MIME/X.509 standard though, therefore the rest of the guide is applicable for the HSM 2 and other Nitrokeys). This page describes the usage of S/MIME email encryption.

Należy zakupić certyfikat S/MIME (np. na stronie CERTUM) lub być może firma już go posiada. Ponadto należy zainstalować OpenSC w swoim systemie. Podczas gdy użytkownicy GNU/Linux zwykle mogą zainstalować OpenSC za pomocą menedżera pakietów (np. sudo apt install opensc na Ubuntu), użytkownicy macOS i Windows mogą pobrać pliki instalacyjne ze strony OpenSC.

Informacja

Użytkownicy Windows z systemem 64-bitowym (standard) muszą zainstalować zarówno 32-bitową, jak i 64-bitową wersję OpenSC!

Importuj istniejący klucz i certyfikat¶

Poniższe instrukcje oparte są na wiki OpenSC. Zakładamy, że masz już parę klucz-certyfikat w postaci pliku .p12. Proszę zajrzeć na stronę wiki, jeśli masz osobny plik klucza i certyfikatu.

Aby otworzyć wiersz poleceń systemu Windows, naciśnij klawisz Windows i klawisz R. Teraz wpisz „cmd.exe” w polu tekstowym i naciśnij enter. Aby otworzyć Terminal na macOS lub GNU/Linux, użyj wyszukiwania aplikacji (np. Spotlight na macOS).

To make these commands as simple as possible, the .p12 file needs to be in your home folder. On Windows this is usually C:\Users\yourusername and on macOS and GNU/Linux system it will be /home/yourusername. If you do not store the .p12 file there, you have to adapt the path in the commands below. Please plug in the Nitrokey before submitting the commands.

Zakładając, że twój plik z kluczem certyfikatu brzmi «myprivate.p12», polecenia dla Windows wyglądają następująco:

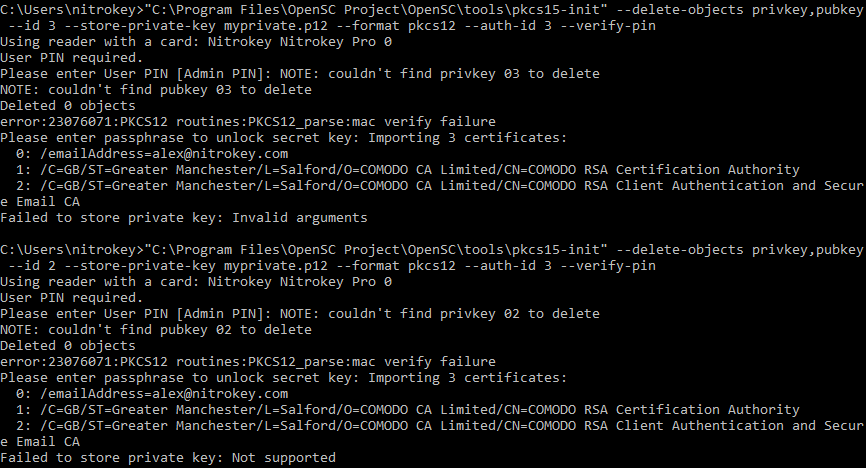

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

a na macOS i GNU/Linux będzie to

$ pkcs15-init --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

$ pkcs15-init --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

Oba polecenia kopiują parę klucz-certyfikat do slotu 2 (potrzebnego do odszyfrowania maili) i slotu 3 (potrzebnego do podpisania). Wyjście wygląda na obu systemach mniej więcej tak:

Należy pamiętać, że pojawią się komunikaty o błędach, które można bezpiecznie zignorować (patrz przykład danych wyjściowych powyżej). Masz teraz załadowaną parę klucz-certyfikat na Nitrokey.

Zastosowanie¶

Więcej informacji na temat użytkowania można znaleźć na tych stronach: