S/MIME Criptografia de Email¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Pré-requisitos¶

Existem dois padrões amplamente utilizados para criptografia de e-mail.

O OpenPGP/GnuPG é popular entre os indivíduos,

O S/MIME/X.509 é utilizado principalmente por empresas.

If you are in doubt which one to choose, you should use OpenPGP, see here (not applicable for the Nitrokey HSM 2, the Nitrokey HSM 2 currently supports the S/MIME/X.509 standard though, therefore the rest of the guide is applicable for the HSM 2 and other Nitrokeys). This page describes the usage of S/MIME email encryption.

You need to purchase a S/MIME certificate (e.g. at CERTUM) or may already got one by your company. Furthermore, you need to install OpenSC on your System. While GNU/Linux users usually can install OpenSC over the package manager (e.g. sudo apt install opensc on Ubuntu), macOS and Windows users can download the installation files from the OpenSC page.

Nota

Os usuários do Windows com sistema de 64 bits (padrão) precisam instalar ambos, a versão de 32 bits e a versão de 64 bits do OpenSC!

Importar Chave e Certificado Existente¶

As instruções seguintes baseiam-se no wiki do OpenSC. Assumiremos, que já tem um par de certificados de chaves como ficheiro .p12. Por favor, consulte a página wiki, se tiver um ficheiro de chave e de certificado separado.

Para abrir a linha de comando do Windows, por favor pressione a tecla Windows-key e a tecla R. Agora digite “cmd.exe” no campo de texto e pressione enter. Para abrir um Terminal em macOS ou GNU/Linux, por favor use a busca da aplicação (por exemplo, holofotes em macOS).

To make these commands as simple as possible, the .p12 file needs to be in your home folder. On Windows this is usually C:\Users\yourusername and on macOS and GNU/Linux system it will be /home/yourusername. If you do not store the .p12 file there, you have to adapt the path in the commands below. Please plug in the Nitrokey before submitting the commands.

Assumindo que o seu ficheiro key-certificate lê “myprivate.p12”, os comandos para Windows têm este aspecto:

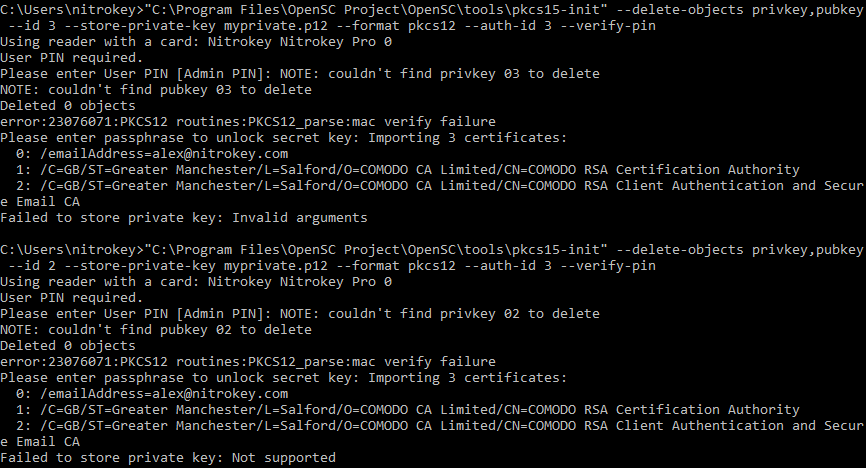

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

"C:\Program Files\OpenSC Project\OpenSC\tools\pkcs15-init" --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

e em macOS e GNU/Linux será

$ pkcs15-init --delete-objects privkey,pubkey --id 3 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

$ pkcs15-init --delete-objects privkey,pubkey --id 2 --store-private-key myprivate.p12 --format pkcs12 --auth-id 3 --verify-pin

Os dois comandos copiam o par chave-certificado para o slot 2 (necessário para decifrar e-mails) e para o slot 3 (necessário para assinar). A saída parece em ambos os sistemas algo como isto:

Note que haverá mensagens de erro que podem ser ignoradas com segurança (ver exemplo de saída acima). Agora tem o par chave-certificado carregado na tecla Nitrokey.

Utilização¶

Você pode encontrar mais informações sobre o uso nestas páginas: