Windows-Anmeldung und S/MIME-E-Mail-Verschlüsselung mit Active Directory¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Bitte beachten Sie, dass sich dieser Treiber noch in der Entwicklung/Testphase befindet. Bitte teilen Sie uns Ihre Erfahrungen mit! Siehe unsere Kontaktseite.

Voraussetzungen¶

Diese Anleitung setzt voraus, dass ein Active Directory-Server mit der Rolle ‚Active Directory Certificate Services‘ auf einem Server installiert ist und läuft. Diese Anleitung bezieht sich nur auf Nitrokey Storage 2 und Nitrokey Pro 2.

Installation von OpenPGP-CSP¶

Dieser Schritt ist notwendig, damit Clients den OpenPGP-CSP-Treiber verwenden können. Laden Sie die letzte Version der Installationsdatei ‚SetupOpenPGPCsp‘ für Ihre Systemarchitektur herunter und installieren Sie sie, für ‚SetupOpenPGPCsp_x64.msi‘ für 64-Bit-Systeme.

Möglicherweise möchten Sie den Treiber auch auf dem Server installieren, um die Verwendung dieses Treibers in der Vorlage erzwingen zu können (siehe unten).

Zertifikatsvorlage auf der Serverseite erstellen¶

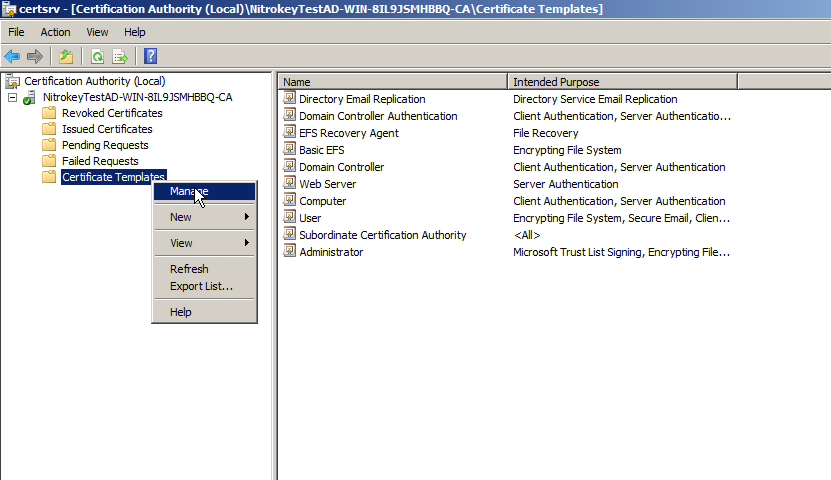

Öffnen Sie auf dem Active Directory Server die Datei certsrv.msc, um Ihre Zertifikatsvorlagen zu verwalten. Klicken Sie mit der rechten Maustaste auf „Zertifikatsvorlagen“ und wählen Sie „Verwalten“

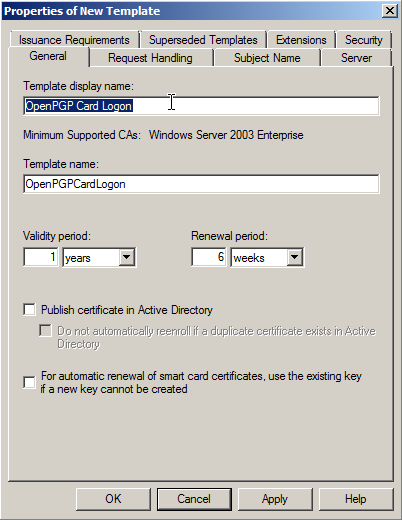

Klicken Sie nun mit der rechten Maustaste auf die Vorlage „Smartcard Logon“ und klicken Sie auf „Duplizieren“, um eine neue Vorlage auf Basis dieser Standardvorlage zu erstellen. Benennen Sie die Vorlage in „OpenPGP Card Logon and Email“ oder ähnlich um.

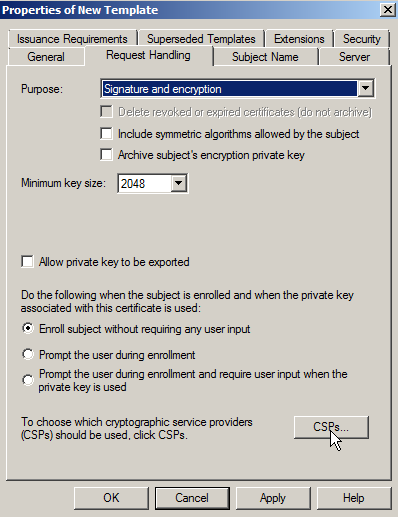

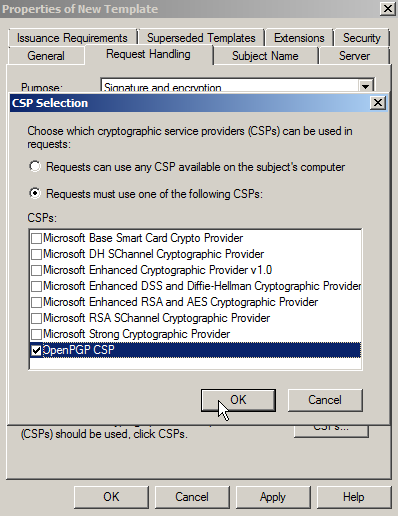

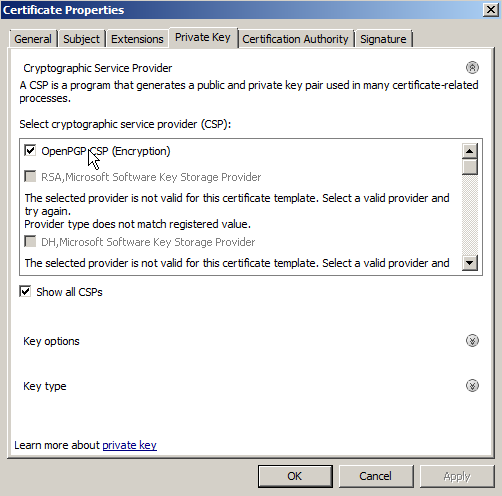

Unter ‚Request Handling‘ können Sie den OpenPGP-CSP als einzigen Cryptography Service Provider auswählen (klicken Sie auf den Button ‚CSPs…‘). Damit dies funktioniert, müssen Sie den Treiber auch auf dem Server installieren und vorher einen Nitrokey einfügen. Dies ist optional. Sie können den Benutzer wählen lassen, welchen CSP er verwenden möchte.

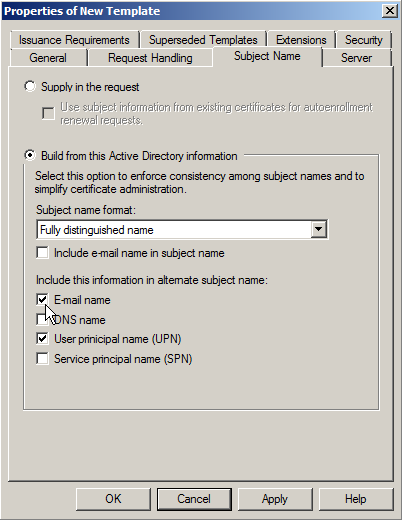

Um die S/MIME-E-Mail-Verschlüsselung zu aktivieren, gehen Sie auf ‚Betreffname‘. Aktivieren Sie die Checkbox ‚E-Mail-Name‘ (Hinweis: Sie müssen die Mailadressen Ihrer Benutzer im entsprechenden Active-Directory-Feld speichern!).

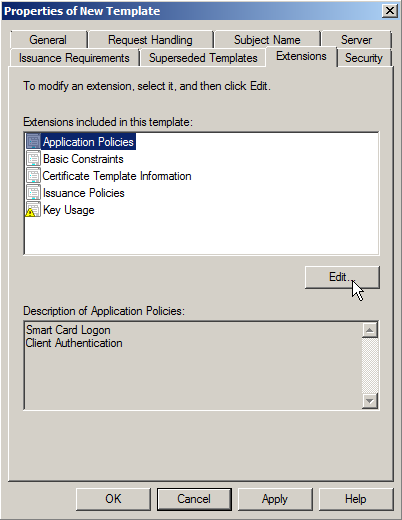

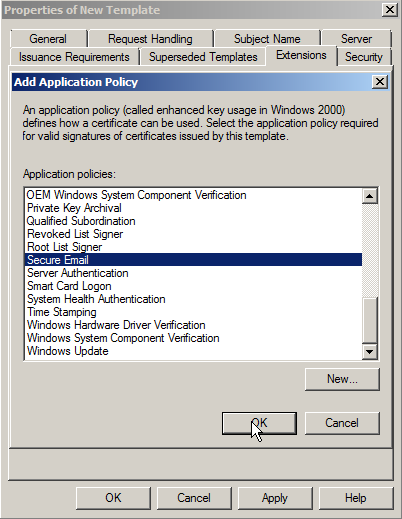

Dann gehen Sie zu „Erweiterungen“, dort bearbeiten Sie die Anwendungsrichtlinie und fügen „Secure Email“ hinzu.

Zertifikat auf Client anfordern (Domänenmitglied)¶

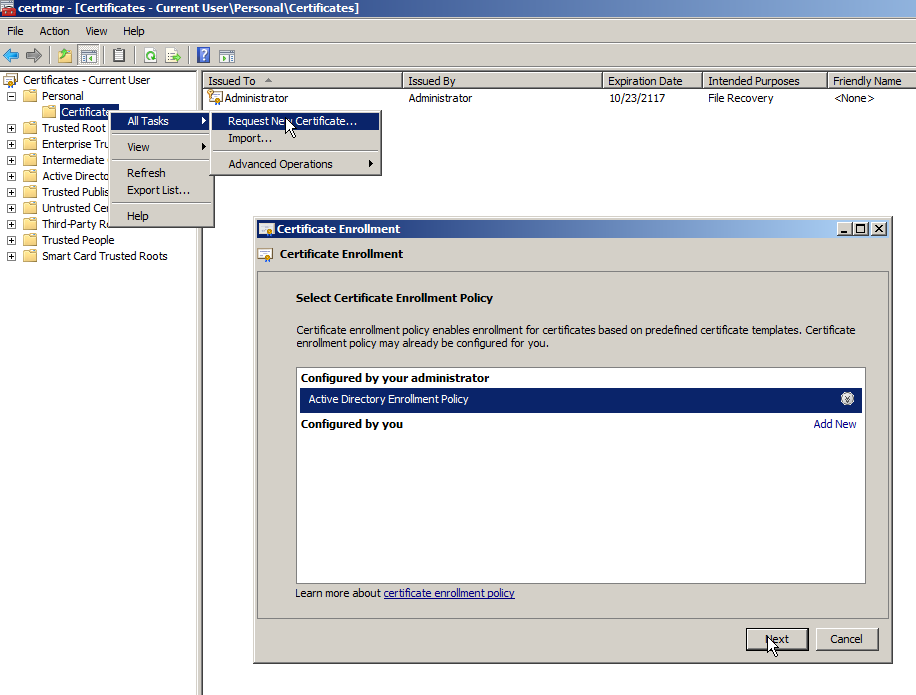

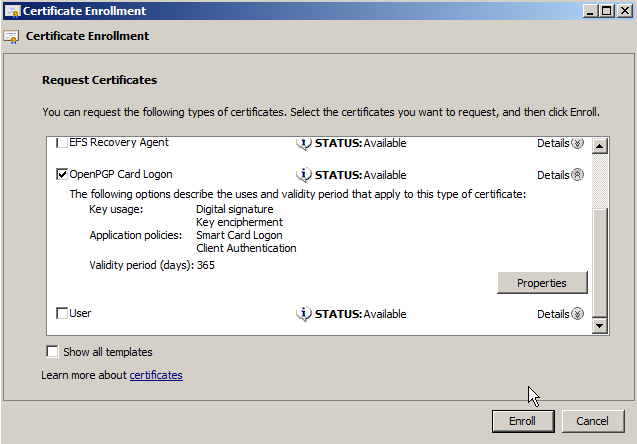

Um ein Zertifikat für ein Domänenmitglied anzufordern, müssen Sie certmgr.msc öffnen. Klicken Sie mit der rechten Maustaste auf den Ordner ‚Personal->Zertifikate‘ und klicken Sie auf ‚Alle Aufgaben->Neues Zertifikat anfordern‘ und wählen Sie die Vorlage, die Sie im AD erstellt haben.

Wenn Sie die Verwendung von OpenPGP-CSP nicht erzwungen haben, müssen Sie es jetzt hier auswählen.

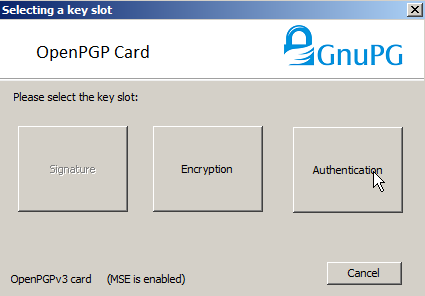

Als nächstes wählen Sie den Authentifizierungsschlitz für das Zertifikat.

You are now ready to logon on the computer with the Nitrokey instead of your password and you can use S/MIME email encryption/signing with the Nitrokey. The driver has to be installed on every computer you want to use the certificate on.