Logowanie w systemie Windows i szyfrowanie poczty S/MIME w usłudze Active Directory¶

Compatible Nitrokeys |

|||||||

|---|---|---|---|---|---|---|---|

✓ active |

⨯ inactive |

⨯ inactive |

✓ active |

⨯ inactive |

✓ active |

✓ active |

⨯ inactive |

Należy pamiętać, że ten sterownik jest nadal w fazie rozwoju/testowania. Prosimy o przekazanie nam swoich doświadczeń! Zobacz naszą ` stronę kontaktową <https://www.nitrokey.com/contact>`__.

Wymagania wstępne¶

Ten przewodnik zakłada, że serwer Active Directory z rolą „Active Directory Certificate Services” jest zainstalowany i uruchomiony na serwerze. Instrukcje te są oparte wyłącznie na Nitrokey Storage 2 i Nitrokey Pro 2.

Instalacja OpenPGP-CSP¶

Ten krok jest potrzebny, aby klienci mogli używać sterownika OpenPGP-CSP. Pobierz i zainstaluj najnowszą wersję pliku instalatora «SetupOpenPGPCsp» dla twojej architektury systemu, dla «SetupOpenPGPCsp_x64.msi» dla systemów 64-bitowych.

Możesz chcieć zainstalować sterownik również na serwerze, aby móc wymusić jego użycie w szablonie (patrz niżej).

Tworzenie szablonu certyfikatu po stronie serwera¶

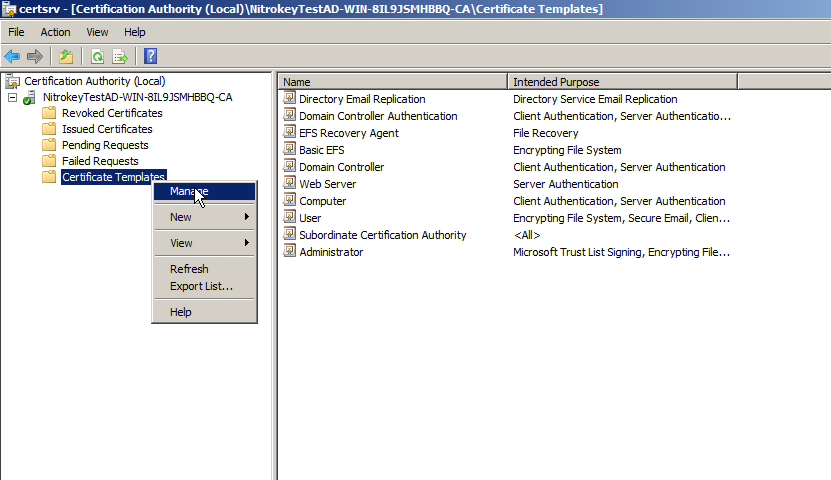

Na serwerze Active Directory otwórz plik certsrv.msc, aby zarządzać szablonami certyfikatów. Kliknij prawym przyciskiem myszy na „Szablony certyfikatów” i wybierz „Zarządzaj”.

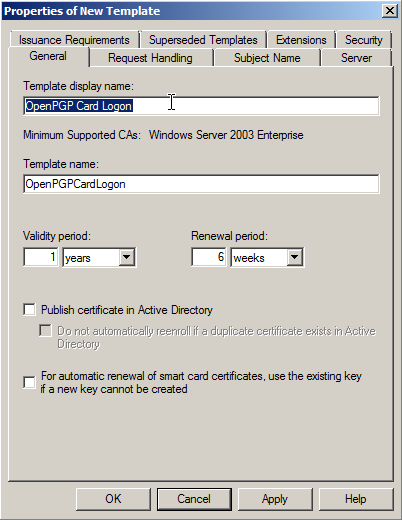

Teraz kliknij prawym przyciskiem myszy na szablon «Smartcard Logon» i kliknij «Duplicate», aby utworzyć nowy szablon na podstawie tego standardowego szablonu. Zmień nazwę szablonu na «OpenPGP Card Logon and Email» lub podobną.

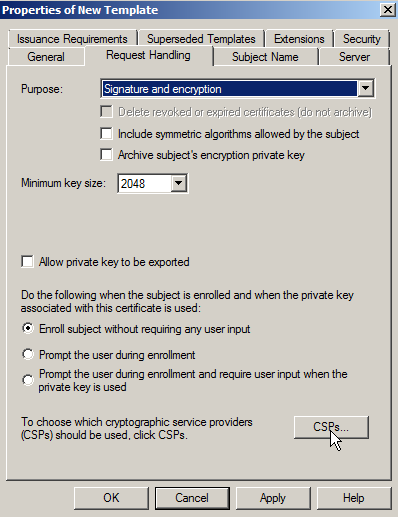

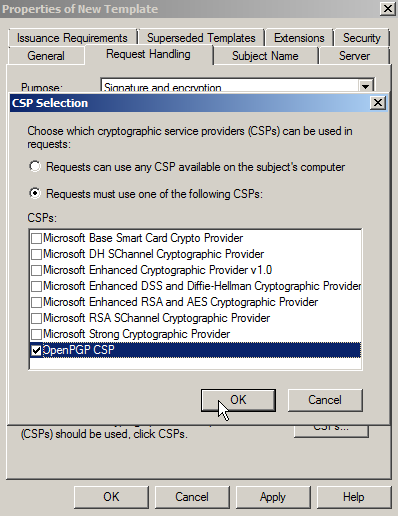

W sekcji „Obsługa żądań” możesz wybrać OpenPGP-CSP jako jedynego i niepowtarzalnego Dostawcę Usług Kryptograficznych (kliknij na przycisk „CSPs…”). Aby to zadziałało, musisz zainstalować sterownik również na serwerze i musisz wcześniej wprowadzić Nitrokey. Jest to opcjonalne. Możesz pozwolić użytkownikowi wybrać, który CSP ma być użyty.

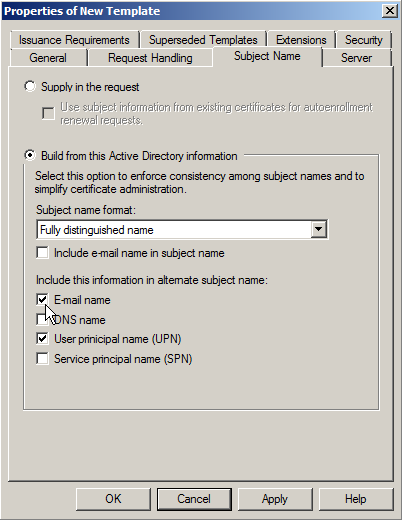

W celu włączenia szyfrowania wiadomości e-mail S/MIME przejść do «Subject name» (Nazwa tematu). Zaznaczyć pole wyboru „E-Mail name” (Uwaga: Adresy e-mail użytkowników muszą być zapisane w odpowiednim polu Active Directory!).

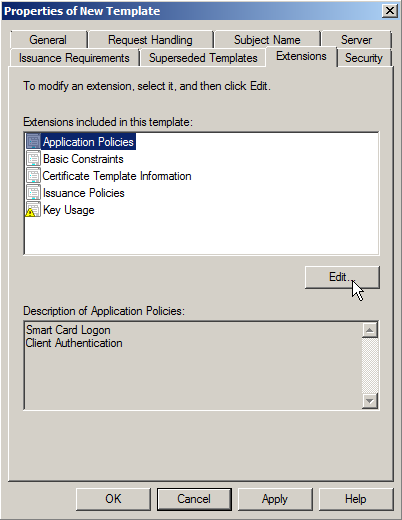

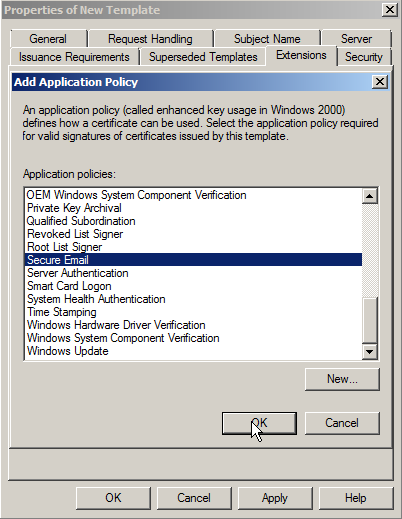

Następnie przejdź do «Extensions», tam edytuj wytyczne dotyczące aplikacji i dodaj «Secure Email».

Żądanie certyfikatu na kliencie (Domain Member)¶

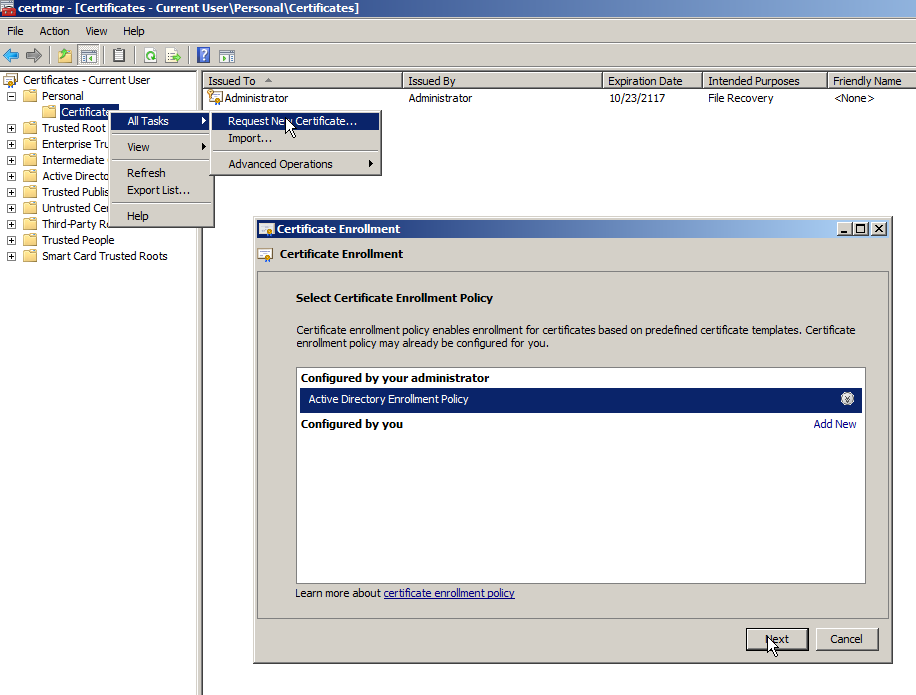

Aby zażądać certyfikatu dla członka domeny, musisz otworzyć certmgr.msc. Kliknij prawym przyciskiem myszy na folder „Personal->Certificates” i kliknij „All Tasks->Request New Certificate” i wybierz szablon utworzony w AD.

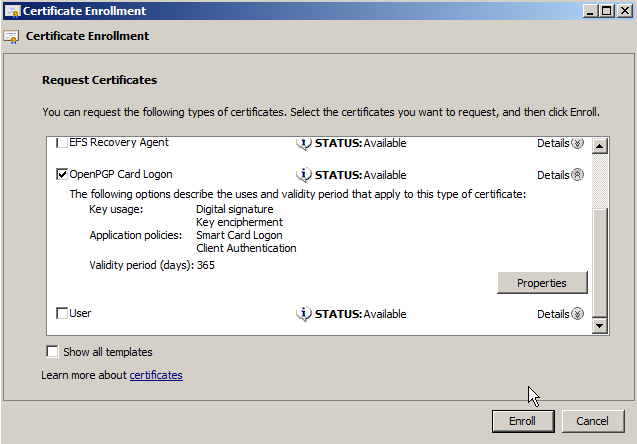

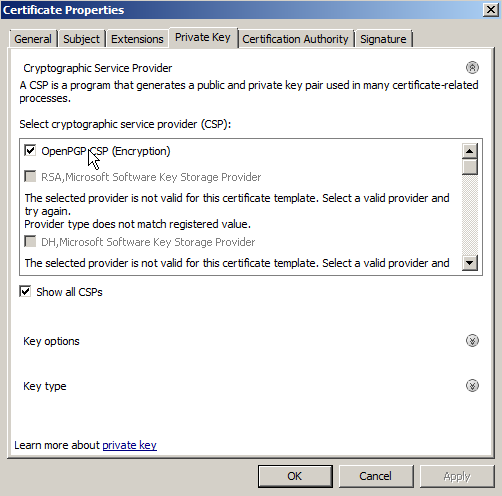

Jeśli nie egzekwowałeś używania OpenPGP-CSP musisz teraz wybrać go tutaj.

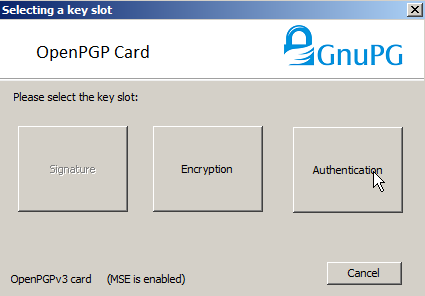

Następnie wybieramy gniazdo Authentication dla certyfikatu.

You are now ready to logon on the computer with the Nitrokey instead of your password and you can use S/MIME email encryption/signing with the Nitrokey. The driver has to be installed on every computer you want to use the certificate on.