Przewodnik po zdalnym dostępie¶

Ta dokumentacja ma na celu dokładne wprowadzenie do tematu Zdalnego dostępu, w tym pomoc w podjęciu decyzji dlaczego wybrać konkretną metodę. Jeśli jesteś zaznajomiony z tym tematem, możesz chcieć przejść bezpośrednio do Porównanie metod (zdalnego) dostępu.

Co? Dlaczego?¶

Jeśli chcesz mieć dostęp do NextBox z każdego miejsca, oznacza to, że chcesz uzyskać dostęp do NextBox z Internetu za pośrednictwem routera internetowego.

Na dodatek chcesz mieć pewność, że Twoje dane (ruch) nie są możliwe do odczytania przez nikogo innego poza Tobą. W dzisiejszych czasach jest to osiągane poprzez użycie HTTPS, który jest napędzany przez TLS.

Tuż obok adresu URL (nitrokey.com) widzisz tę małą kłódkę, która tłumaczy się jako: Ta strona zapewnia szyfrowane połączenie i cały Twój ruch pomiędzy przeglądarką (klientem) a serwerem Nitrokey nie jest możliwy do odczytania przez nikogo.

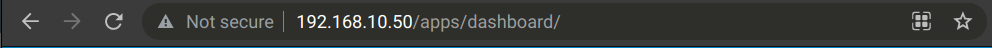

Po prawidłowym skonfigurowaniu NextBox i pierwszym wyświetleniu pulpitu nawigacyjnego pasek adresu URL w przeglądarce może wyglądać tak:

W tym przypadku użyto lokalnego IP (192.168.10.50), jest to specyficzne dla twojej sieci lokalnej i równe nextbox.local. Znak not secure i znak ostrzegawczy przenoszą informację, że połączenie nie jest szyfrowane, a więc używa się http zamiast https. Więcej na ten temat można przeczytać: HTTP vs. HTTPS.

Oczywiście dostęp do NextBoxa powinien być bezpieczny, a więc zaszyfrowany przy użyciu https. Niniejszy przewodnik opisuje różne podejścia do osiągnięcia tego celu, w zależności od konkretnych potrzeb.

Użyj Nitrokey Backwards Proxy¶

This method is by far the easiest to set up and use your NextBox from everywhere. The only thing to do is to go to Remote Access and Backwards Proxy inside the NextBox-App, insert a sub-domain you want to use and click Enable Quickstart Remote Access. From now on you can access your NextBox using a URL like this:

Kłódka jest tam— Twoje dane (jeśli używasz swojego [subdomain].nextbox.link URL) są teraz zaszyfrowane!

Jak dotąd tak dobrze, ale czekaj, to działa, ale ma dwie poważne wady: Wydajność i łańcuchowe szyfrowanie end-to-end.

Wydajność¶

Backwards Proxy działa w następujący sposób: Twój NextBox łączy się z serwerem Nitrokey Proxy i otwiera kanał (wsteczny). Nawet jeśli Twój NextBox stoi tuż obok Twojego komputera, ruch przechodzi z Twojego komputera do Internetu, do serwera Nitrokey i z powrotem do Twojego NextBoxa.

W uproszczeniu można powiedzieć, że cały ruch musi przebyć długą drogę w kierunku NextBoxa, zamiast rozmawiać bezpośrednio z NextBoxem. Jest to w zasadzie wada wszystkich serwerów proxy. Skutkiem dla użytkownika jest to, że transfer danych będzie wolniejszy niż w przypadku bezpośredniego połączenia.

Szyfrowanie łańcuchowe typu koniec do końca¶

Kolejną wadą jest to, że Twój ruch nie jest w pełni zaszyfrowany od końca do końca. Aby było jasne: Twoje dane są nadal szyfrowane, ale tylko na drodze z Twojego klienta (przeglądarki) do serwera Nitrokey, gdzie dane zostaną odszyfrowane i ponownie zaszyfrowane w celu przesłania do NextBox.

Zasadniczo oznacza to, że musisz zaufać Nitrokey, ponieważ technicznie rzecz biorąc, ktokolwiek kontroluje ten serwer, może odczytać ruch, który przechodzi przez niego za pomocą tego proxy. Nitrokey nigdy nie zrobiłby czegoś takiego, ale istnieje pewne ryzyko, że ktoś może skompromitować ten serwer i odczytać Twój ruch.

Oczywiście można to zrobić w lepszy sposób, ale i tak może to być wystarczające w zależności od osobistego scenariusza użytkowania.

Zdobądź swój własny certyfikat¶

Jest to zdecydowanie najlepsza i najbezpieczniejsza metoda zdalnego dostępu do urządzenia NextBox, ponieważ zapewnia najlepszą wydajność i prawdziwe szyfrowanie end-to-end, ale wiąże się z dodatkowymi wymaganiami konfiguracyjnymi. Zaczniemy od bardzo szybkiego wprowadzenia, co oznacza szyfrowanie z własnym certyfikatem i co jest potrzebne.

Uzyskaj publiczną (pod)domenę dla swojego NextBoxa.¶

NextBox posiada funkcję (Konfiguracja dynamicznego DNS), która pozwala w prosty sposób zarejestrować publiczną subdomenę dla Twojego NextBoxa za pomocą tak zwanego dynamicznego dostawcy DNS, a mianowicie deSEC. Ta konkretna usługa jest całkowicie darmowa i jest organizacją non-profit.

Jest to bardzo ważny krok przed uzyskaniem certyfikatu, ponieważ subdomena zarejestrowana przez deSEC będzie publiczna i unikalna, co jak się dowiedzieliśmy jest niezbędne do uzyskania certyfikatu.

DNS & krok po kroku; TLS¶

Może się to wydawać skomplikowane, ale NextBox ma wszystko, co jest potrzebne, aby przejść przez ten proces:

Przejdź do aplikacji Nextcloud NextBox-App

Kliknij „Dostęp zdalny” -> „Dynamiczny DNS z przewodnikiem”.

W pierwszym polu wpisz prawidłowy adres e-mail, do którego masz dostęp.

Wstaw pełną subdomenę, przez którą Twój NextBox będzie dostępny. Ponieważ deSEC jest tutaj używany, twoja subdomena zawsze musi kończyć się dedyn.io, więc coś w stylu:

mynextbox.dedyn.io.Kliknij „Zarejestruj w deSEC”, a NextBox spróbuje zarejestrować domenę i e-mail w deSEC. To może się nie udać, jeśli sub-domena, którą wybrałeś jest już zajęta, proszę wybrać inną w tym przypadku.

Otrzymasz wiadomość e-mail, w której należy sprawdzić, czy jest to Twój e-mail, klikając na podany link

W kroku drugim będziesz musiał wprowadzić token, który otrzymałeś po kliknięciu na link weryfikacyjny i wypełnieniu captcha.

Teraz jesteś właścicielem swojej bardzo własnej subdomeny. Możesz teraz spróbować odwiedzić tę subdomenę, ale zobaczysz, że w najlepszym wypadku trafi ona na Twój router internetowy. Dzieje się tak dlatego, że router jest Twoimi drzwiami do Internetu i musi być świadomy, że chcesz, aby określony ruch był przekazywany do Twojego NextBoxa. Proszę skonfigurować Przekazywanie portów & Konfiguracja Firewall na routerze internetowym, gdy to zrobisz, odwiedzając zarejestrowaną subdomenę w przeglądarce, zobaczysz swoją instancję NextBox» Nextcloud.

Stąd jest już tylko jeden krok:

Przejdź do aplikacji Nextcloud NextBox-App

Kliknij na „HTTPS / TLS”

Kliknij przycisk „Włącz TLS”

Proszę poczekać kilka chwil na otrzymanie certyfikatu.

Wkrótce po tym zostaniesz automatycznie przekierowany na swoją zaszyfrowaną subdomenę NextBox, która może wyglądać podobnie do tej:

No i proszę, Twoja własna subdomena, certyfikat i w pełni zaszyfrowany end-to-end Nextcloud.

Jeśli napotkasz problemy, przeczytaj inne artykuły wewnątrz Remote Access Section.