QubesOS¶

Informacja

Port audio (jack) w tablecie NitroPad T480s nie działa automatycznie. Aby ręcznie wybrać podłączone słuchawki, zainstaluj program pavucontrol i wybierz podłączone słuchawki w Output Devices.

Weryfikacja zaplombowanego sprzętu¶

If you have ordered the unit with the option “sealed screws and sealed bag”, please verify the sealing before unpacking. If you do not know what this means, skip this section.

Bezpieczna procedura uruchamiania¶

Przed pierwszym uruchomieniem należy zapoznać się z procedurą bezpiecznego uruchamiania ` <../secure-starting-procedure.html>` __.

Rozpoczęcie pracy¶

Po zakupie, hasła są ustawione na wartość domyślną i muszą być zmienione przez użytkownika:

Naciśnij Enter („Default Boot”) po uruchomieniu systemu, jeśli NitroPad nie wykazuje żadnych błędów, a Nitrokey świeci się na zielono (patrz wyżej).

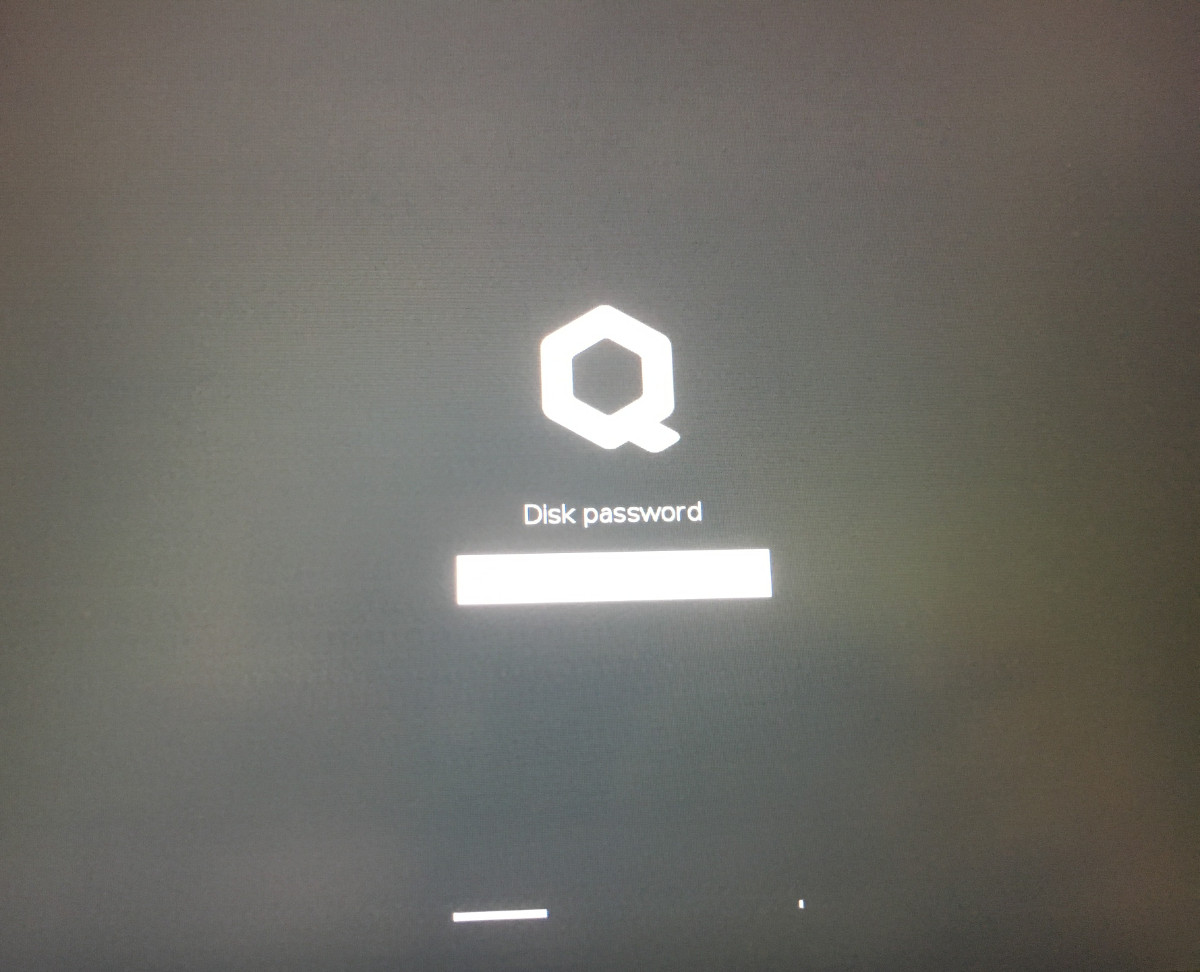

Next, the system will prompt you to enter the passphrase to decrypt the hard disk. The passphrase is initially „12345678”.

System przeprowadzi Cię przez proces tworzenia konta użytkownika. Po tym powinieneś pomyślnie uruchomić system i móc już normalnie z niego korzystać.

Open the pre-installed Nitrokey App and change the PINs of your Nitrokey as described here.

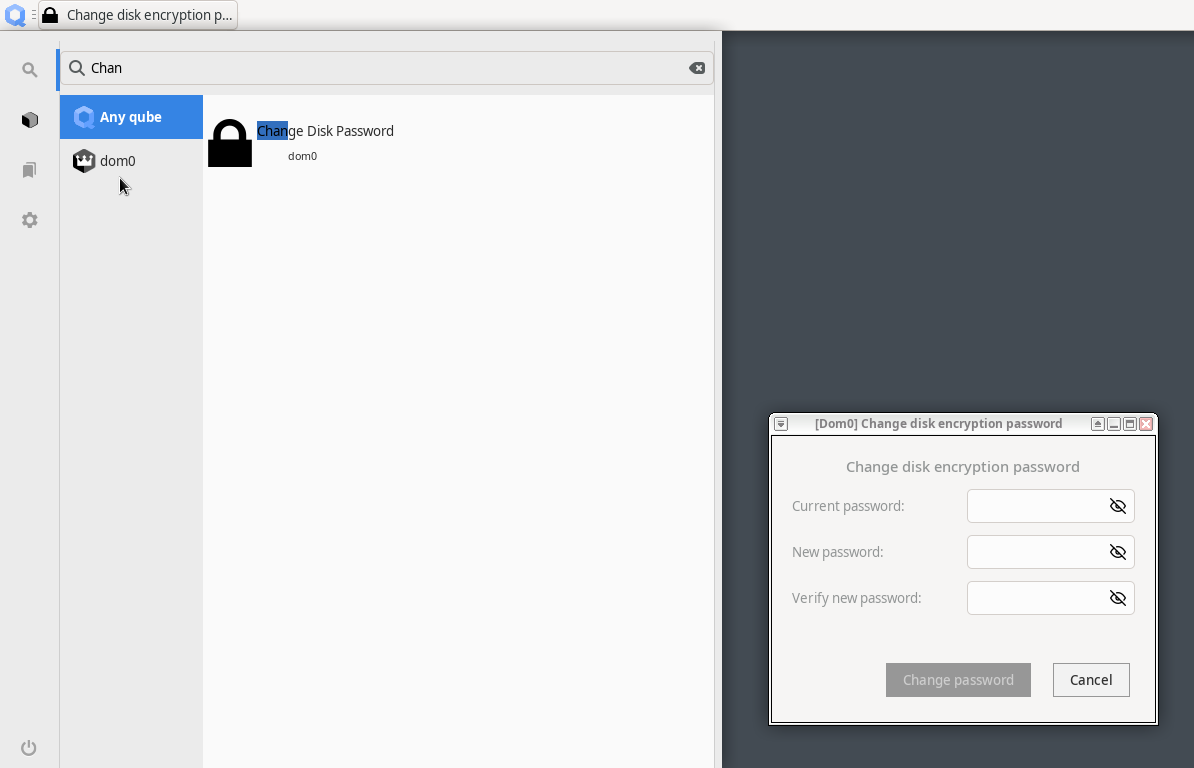

Zmień hasło szyfrowania dysku twardego, wyszukując w menu Qubes opcję „Change Disk Passwort”. To hasło różni się od hasła konta użytkownika.

NitroPady są dostarczane z najnowszym obrazem instalacyjnym Qubes OS, który wymaga aktualizacji po instalacji, ponieważ nie zawiera wszystkich najnowszych poprawek bezpieczeństwa. Do aktualizacji należy użyć Menedżera aktualizacji, jak opisano w dokumentacji Qubes.

Informacja

Specjalnie dla NitroPad V54 obraz instalacyjny Qubes 4.2.3 zawiera błąd, który ogranicza użycie tylko najwyższej rozdzielczości ekranu. Jest to naprawiane po aktualizacji dom0 i ponownym uruchomieniu komputera.

Zachowanie po aktualizacji systemu¶

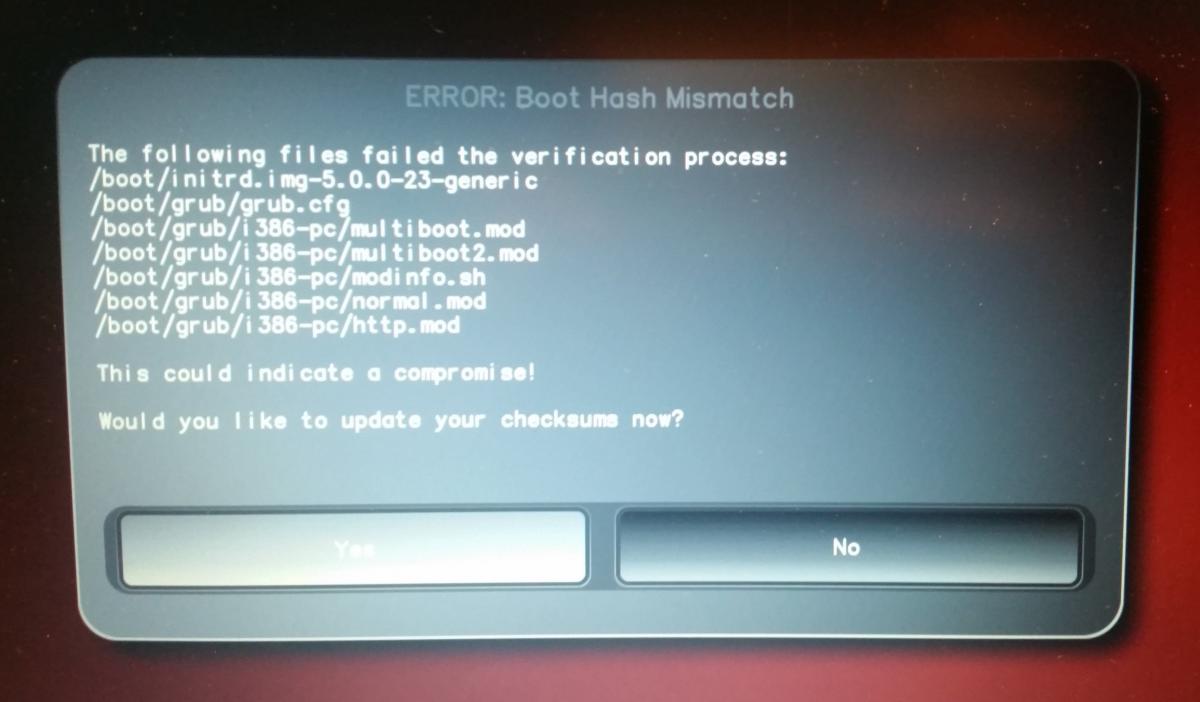

The NitroPad and NitroPC firmware checks certain system files for changes. If your operating system has updated important components, you will be warned the next time you boot the NitroPad or NitroPC. This could look like this, for example:

That’s why it’s important to restart your NitroPad or your NitroPC under controlled conditions after a system update. Only when the new status has been confirmed can you leave the device unattended again. Otherwise, you will not be able to distinguish a possible attack from a system update. Detailed instructions for a system update can be found here.

Failed to Start Load Kernel Modules¶

Podczas uruchamiania systemu wyświetlany jest błąd „Failed to start Load Kernel Modules”. To jest znany problem, który nie jest krytyczny i może być zignorowany.